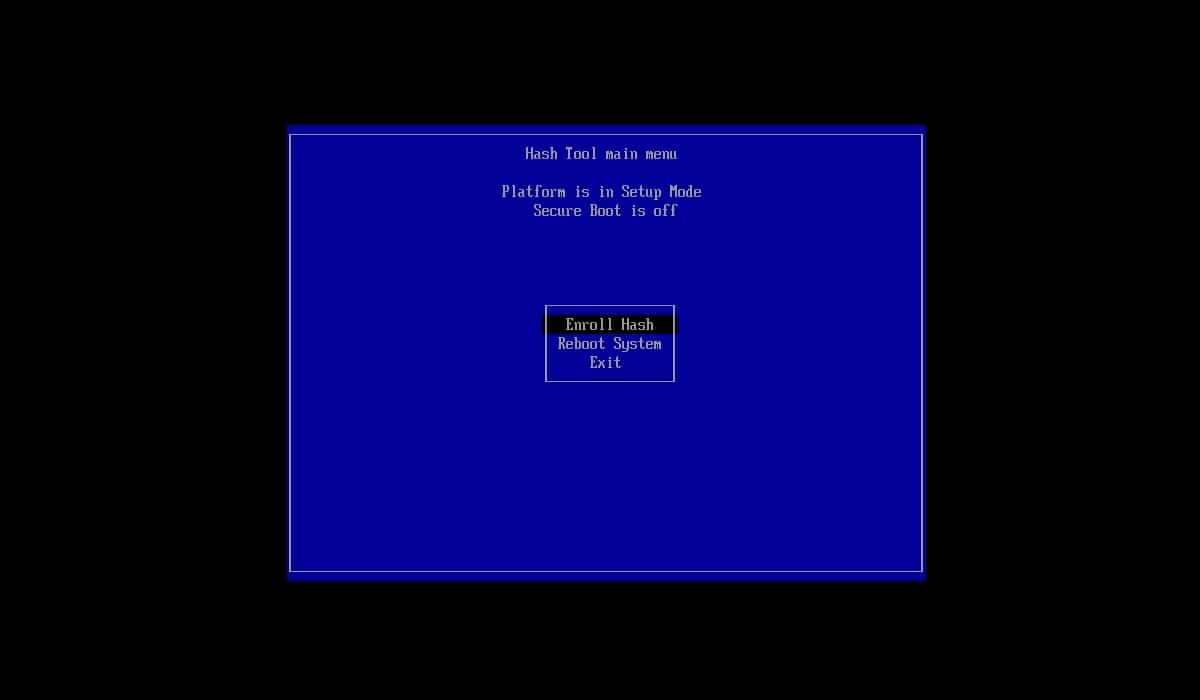

Sûrement, l'écran que vous voyez dans cette image vous est déjà apparu. Il survient après une mise à jour de certains des pilotes du noyau. Lorsque ceux-ci sont mis à jour, après le redémarrage de la machine, il est probable que vous tombiez sur ces écrans. Vous ne devriez pas avoir peur, vous ne devriez pas vous inquiéter, mais vous devez savoir c'est quoi ce MOK et pourquoi cela arrive.

Comment c'est un doute assez fréquent parmi certains utilisateurs, je vais essayer de clarifier ici tout ce que vous devez savoir sur MOK et ces types d'écrans qui vous sont montrés à certaines occasions ...

La première chose est de dire que la clé propriétaire de la machine ou MOK (clé du propriétaire de la machine) c'est un moyen d'assurer un processus de démarrage. Pour ce faire, il permet uniquement aux composants et pilotes qui ont été approuvés par le système d'exploitation de s'exécuter. Tout cela provient de la mise en œuvre du fameux Secure Boot des systèmes UEFI.

MOK doit être mis en œuvre par le BIOS / UEFI ou un code de départ de base d'une équipe. De cette façon, seul le code signé peut être exécuté pour éviter du code malveillant ou non autorisé peut s'exécuter lors du chargement du système d'exploitation. Une fois démarré, l'OS peut prendre en charge cette responsabilité.

Sûrement, lorsque vous avez installé un module ou un pilote du noyau, vous avez sûrement dû générer claves, utilisez mokutil, etc., si tel est le cas, la raison en est que MOK utilise une cryptographie avec une clé publique. Par exemple, cela vous est sûrement arrivé pour le contrôleur vboxdrv pour VirtualBox. C'est pourquoi vous pouvez générer vous-même une paire de clés, puis signer les modules pour qu'ils puissent être exécutés.

C'est tout un avantage, car ce n'était pas comme ça avant et tout devait passer par le système heureux de Microsoft. Pour cela vous aviez besoin de SHIM, une sorte d'intermédiaire entre l'UEFI et GRUB.

En fin de compte, le rôle de ces entreprises est protéger le système les cyber-attaquants ou les logiciels malveillants qui pourraient être exécutés au démarrage du système. Si l'un des composants ou pilotes du noyau avait été falsifié, il serait détecté et l'empêcherait de démarrer.

Maintenant, Est-ce vraiment nécessaire dans toutes les équipes? La vérité est que non, tant qu'il n'y a pas un attaquant qui peut avoir un accès physique à l'ordinateur et peut obtenir des privilèges. C'est-à-dire que dans la plupart des foyers, si quelqu'un est entré chez vous et a accédé à votre ordinateur, je pense que le moins qui l'intéresse est de savoir s'il a ou non modifié le code de démarrage ... là où il y a plus de personnel avec accès, etc.