Tor est un projet dont l'objectif principal est le développement d'un réseau de communication distribué à faible latence et superposé à Internet, fr ne révèle pas l'identité de ses utilisateurs, c'est-à-dire que leur adresse IP reste anonyme. Selon ce concept, le navigateur a gagné en popularité et est devenu largement utilisé dans toutes les régions du monde, généralement son utilisation est attribuée à des activités illégales compte tenu de ses caractéristiques de permettre l'anonymat.

Bien que le navigateur soit proposé aux utilisateurs afin d'offrir une navigation plus sûre et surtout d'offrir son anonymat. Les chercheurs d'ESET dévoilés récemment ils ont découvert la diffusion d'une fausse version du navigateur Tor par des inconnus. Depuis qu'une compilation du navigateur a été faite, elle a été positionnée comme la version russe officielle du navigateur Tor, alors que ses créateurs n'avaient rien à voir avec cette compilation.

Anton Cherepanov, chercheur principal sur les logiciels malveillants d'ESET, a déclaré que l'enquête avait identifié trois portefeuilles Bitcoin utilisés par des pirates depuis 2017.

«Chaque portefeuille contient un nombre relativement important de petites transactions; nous considérons cela comme une confirmation que ces portefeuilles ont été utilisés par le navigateur Tor trojanisé "

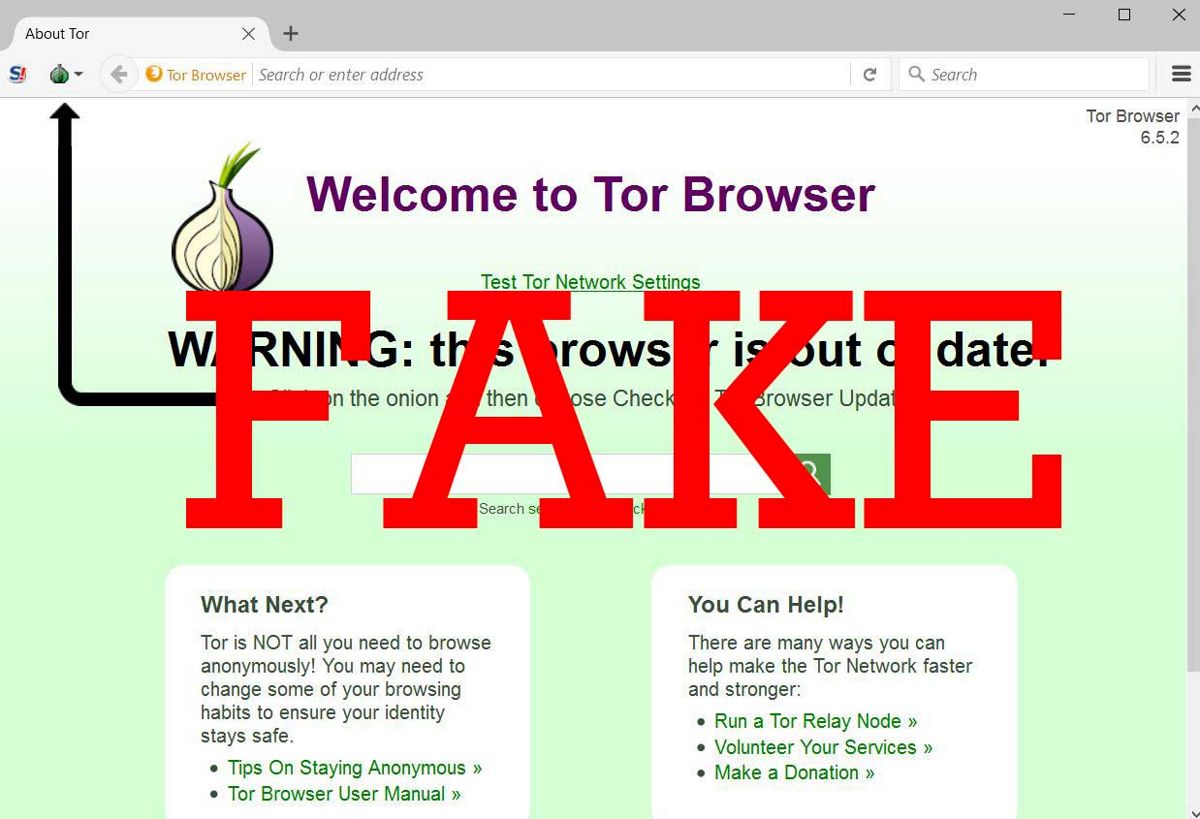

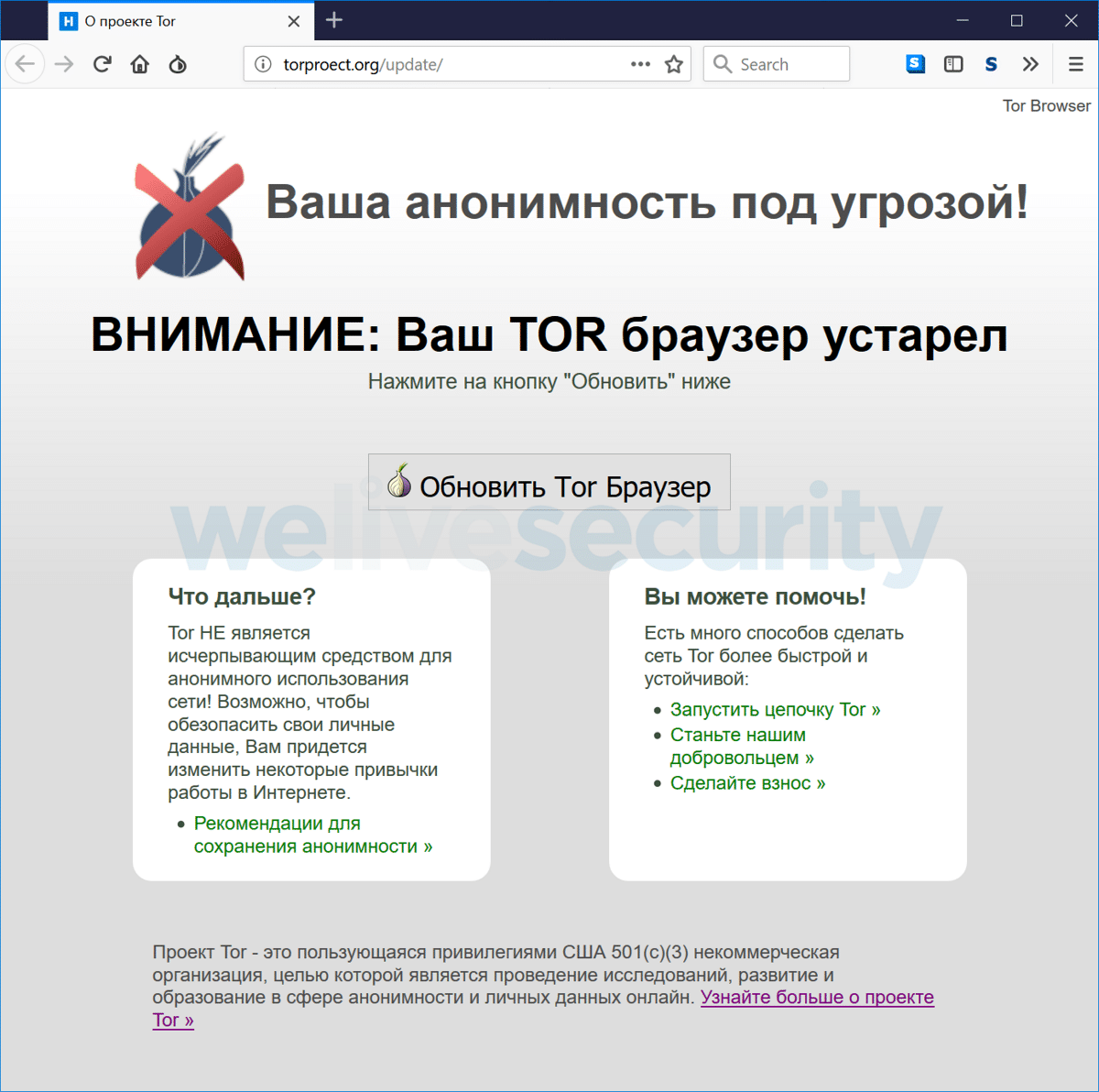

L'objectif de cette version modifiée de Tor devait remplacer les portefeuilles Bitcoin et QIWI. Pour tromper les utilisateurs, les créateurs de la compilation ont enregistré les domaines tor-browser.org et torproect.org (diffère du site officiel torproJect.org par l'absence de la lettre "J", que de nombreux utilisateurs russophones passent inaperçus).

La conception des sites a été stylisée comme le site officiel de Tor. Le premier site montrait une page d'avertissement sur l'utilisation d'une version obsolète du navigateur Tor et une proposition d'installation d'une mise à jour (où le lien fourni offre la compilation avec le logiciel Trojan) et dans le second, le contenu répétait la page pour télécharger le Navigateur Tor.

Il est important de mentionner que la version malveillante de Tor a été configurée pour Windows uniquement.

Depuis 2017, le navigateur malveillant Tor a été promu dans divers forums en russe, dans les discussions liées au darknet, aux crypto-monnaies, en évitant les verrous Roskomnadzor et les problèmes de confidentialité.

Pour diffuser le navigateur sur pastebin.com, de nombreuses pages ont également été créées qui sont optimisées à afficher en tête des moteurs de recherche sur des sujets liés à diverses opérations illégales, la censure, les noms de politiciens célèbres, etc.

Les pages annonçant une fausse version du navigateur sur pastebin.com ont été vues plus de 500 XNUMX fois.

L'ensemble fictif était basé sur la base de code Tor Browser 7.5 et en plus des fonctionnalités intégrées malveillantes, des modifications mineures de l'agent utilisateur, de la désactivation de la vérification de la signature numérique pour les plugins et du verrouillage du système d'installation de la mise à jour, il était identique au navigateur officiel de Tor.

L'insertion malveillante consistait à attacher un contrôleur de contenu au plugin HTTPS Regular Everywhere (ajout d'un script script.js supplémentaire à manifest.json). Les modifications restantes ont été apportées au niveau des paramètres de configuration et toutes les parties binaires ont été conservées dans le navigateur officiel de Tor.

Le script intégré à HTTPS Everywhere, à l'ouverture de chaque page, est allé au serveur d'administration, qui a renvoyé le code JavaScript à exécuter dans le contexte de la page en cours.

Le serveur de gestion fonctionnait comme un service Tor caché. Grâce à l'exécution de code JavaScript, les attaquants peuvent organiser l'interception du contenu des formulaires Web, la substitution ou le masquage d'éléments arbitraires sur les pages, l'affichage de messages fictifs, etc.

Cependant, lors de l'analyse du code malveillant, seul le code destiné à remplacer les détails des portefeuilles QIWI et Bitcoin sur les pages d'acceptation de paiement darknet a été enregistré. Au cours de l'activité malveillante, 4.8 Bitcoins ont été accumulés dans les portefeuilles pour les remplacer, ce qui correspond à environ 40 mille dollars.