Il ya quelques jours Google a dévoilé à travers un article de blog l'actualité de la sortie du code source du projet HIBA (Host Identity Based Authorization), qui propose la mise en place d'un mécanisme d'autorisation supplémentaire pour organiser l'accès des utilisateurs via SSH par rapport aux hôtes (vérifier si l'accès à une ressource spécifique est autorisé ou non lors de l'authentification à l'aide de clés publiques).

Intégration avec OpenSSH est fourni en spécifiant le pilote HIBA dans la directive AuthorizedPrincipalsCommand dans /etc/ssh/sshd_config. Le code du projet est écrit en C et est distribué sous licence BSD.

À propos de HIBA

ERREUR utilise des mécanismes d'authentification standard basés sur des certificats OpenSSH pour une gestion flexible et centralisée des autorisations des utilisateurs par rapport aux hôtes, mais ne nécessite pas de modifications périodiques des fichiers allowed_keys et allowed_users du côté des hôtes auxquels il est connecté.

Au lieu de stocker une liste de clés Conditions publiques et d'accès valides dans les fichiers autorisés (mots de passe | utilisateurs), HIBA intègre les informations de liaison hôte directement dans les certificats eux-mêmes. En particulier, des extensions ont été proposées pour les certificats d'hôte et les certificats d'utilisateur, qui stockent les paramètres d'hôte et les conditions d'octroi de l'accès aux utilisateurs.

Alors qu'OpenSSH fournit de nombreuses méthodes, du simple mot de passe à l'utilisation de certificats, chacune d'entre elles présente des défis en soi.

Commençons par clarifier la différence entre authentification et autorisation. La première est une façon de montrer que vous êtes l'entité que vous prétendez être. Ceci est généralement accompli en fournissant le mot de passe secret associé à votre compte ou en signant un défi qui montre que vous disposez de la clé privée correspondant à une clé publique. L'autorisation est un moyen de décider si une entité a ou non l'autorisation d'accéder à une ressource, généralement effectuée après l'authentification.

La vérification côté hôte est lancée en appelant le pilote hiba-chk spécifié dans la directive AuthorizedPrincipalsCommand. Ce gestionnaire décode les extensions intégrées dans les certificats et, sur la base d'eux, prend la décision d'accorder ou de bloquer l'accès. Les règles d'accès sont définies de manière centralisée au niveau de l'autorité de certification (AC) et sont intégrées dans les certificats au stade de leur génération.

Du côté du centre de certification, il existe une liste générale des autorisations disponibles (hôtes auxquels vous pouvez vous connecter) et une liste d'utilisateurs pouvant utiliser ces autorisations. L'utilitaire hiba-gen a été proposé pour générer des certificats avec des informations d'autorisation intégrées, et la fonctionnalité requise pour créer une autorité de certification a été déplacée vers le script hiba-ca.sh.

Lors de la connexion de l'utilisateur, les informations d'identification spécifiées dans le certificat sont confirmées par la signature numérique de l'autorité de certification, qui permet à toutes les vérifications d'être entièrement effectuées du côté de l'hôte de destination auquel la connexion est établie, sans contacter des services externes. La liste des clés publiques CA qui certifient les certificats SSH est spécifiée par la directive TrustedUserCAKeys.

HIBA définit deux extensions pour les certificats SSH :

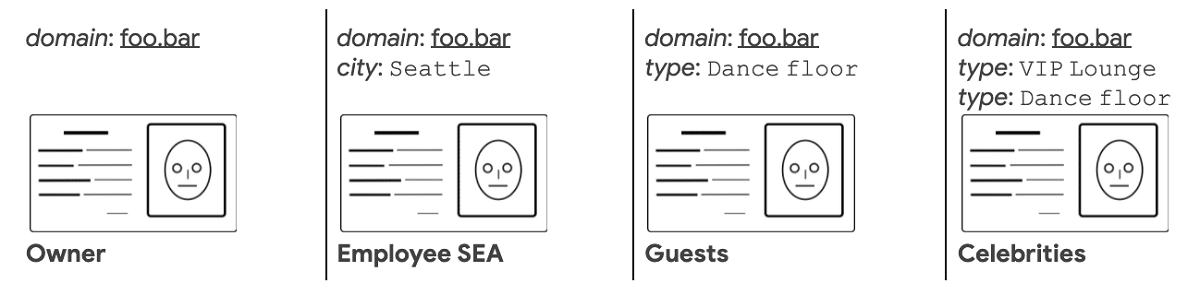

L'identité HIBA, attachée aux certificats d'hôte, répertorie les propriétés qui définissent cet hôte. Ils seront utilisés comme critères pour accorder l'accès.

L'octroi HIBA, attaché aux certificats d'utilisateur, répertorie les restrictions qu'un hôte doit respecter pour obtenir l'accès.

En plus de la liaison directe des utilisateurs aux hôtes, HIBA vous permet de définir des règles d'accès plus flexibles. Par exemple, les hôtes peuvent être associés à des informations telles que l'emplacement et le type de service, et en définissant des règles d'accès utilisateur, autoriser les connexions à tous les hôtes avec un type de service particulier ou à des hôtes à un emplacement spécifique.

Enfin si vous souhaitez en savoir plus à propos de la note, vous pouvez vérifier les détails dans le lien suivant.