Fire jail est un framework qui développe un système pour l'exécution isolée d'applications graphiques, console et serveur. Utiliser Firejail minimise le risque de compromettre le système main lors de l'exécution de programmes peu fiables ou potentiellement vulnérables. Le programme est écrit en C, distribué sous la licence GPLv2 et peut fonctionner sur n'importe quelle distribution Linux.

Fire jail utilise les espaces de noms, AppArmor et le filtrage des appels système (seccomp-bpf) sous Linux pour l'isolation. Une fois démarré, le programme et tous ses processus enfants utilisent des représentations distinctes des ressources du noyau, telles que la pile réseau, la table de processus et les points de montage.

Les applications dépendantes peuvent être combinées dans un bac à sable commun. Si vous le souhaitez, Firejail peut également être utilisé pour démarrer des conteneurs Docker, LXC et OpenVZ.

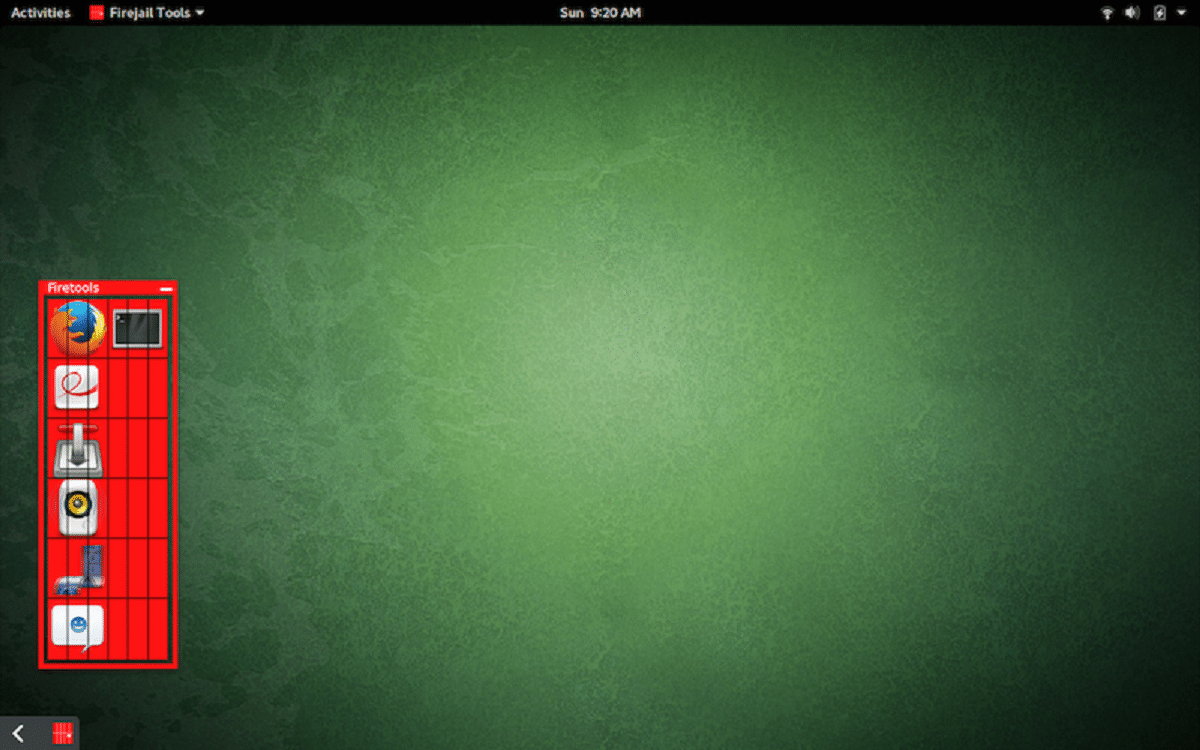

À propos de Firejail

Contrairement aux outils d'isolation de conteneurs, Firejail est extrêmement simple à configurer et ne nécessite pas la préparation d'une image système: la composition du conteneur est formée sur la base du contenu du système de fichiers actuel et est supprimée une fois l'application terminée.

Se fournir des outils flexibles pour définir les règles d'accès au système de fichiers, vous pouvez déterminer quels fichiers et répertoires ont un accès refusé ou refusé, connecter des systèmes de fichiers temporaires (tmpfs) pour les données, restreindre l'accès en lecture seule aux fichiers ou répertoires, combiner des répertoires à l'aide de bind-mount et overlayfs.

Pour un grand nombre d'applications populaires, notamment Firefox, Chromium, VLC, entre autres, des profils d'isolement des appels système ont été préparés immédiatement.

Pour obtenir les privilèges nécessaires à la configuration d'un sandbox, l'exécutable firejail est installé avec l'indicateur racine SUID (après l'initialisation, les privilèges sont réinitialisés).

Quoi de neuf dans Firejail 0.9.62?

Dans cette nouvelle version, il est souligné que est livré avec plus de profils ajoutés pour le démarrage de l'application isolé avec lequel le nombre total de profils atteint jusqu'à 884.

à côté le paramètre de limite de copie de fichier a été ajouté au fichier de configuration /etc/firejail/firejail.config, Cela vous permet de limiter la taille des fichiers qui seront copiés en mémoire à l'aide des options "–private- *" (par défaut, la limite est fixée à 500 Mo).

L'appel de chroot n'est désormais pas basé sur le chemin, mais utilise à la place des points de montage basés sur le descripteur de fichier.

Parmi les autres changements:

- Dans les profils, les débogueurs sont autorisés.

- Amélioration du filtrage des appels système à l'aide du mécanisme seccomp.

- Une détection automatique des indicateurs du compilateur est fournie.

- Le répertoire / usr / share est ajouté à la liste blanche pour une variété de profils.

- De nouveaux scripts d'aide gdb-firejail.sh et sort.py ont été ajoutés à la section conrib.

- Protection renforcée lors de la phase d'exécution de code privilégié (SUID).

- Pour les profils, de nouveaux signes conditionnels HAS_X11 et HAS_NET sont implémentés pour vérifier la présence du serveur X et l'accès au réseau.

Comment installer Firejail sur Linux?

Pour ceux qui souhaitent pouvoir installer Firejail sur leur distribution Linux, ils peuvent le faire en suivant les instructions que nous partageons ci-dessous.

Sur Debian, Ubuntu et ses dérivés l'installation est assez simple puisque ils peuvent installer Firejail à partir des référentiels de sa distribution ou ils peuvent télécharger les packages deb préparés dès forge source.

Dans le cas de l'option d'installation à partir des référentiels, ouvrez simplement un terminal et exécutez la commande suivante:

sudo apt-get install firejail

Ou s'ils ont décidé de télécharger les packages deb, ils peuvent installer avec leur gestionnaire de packages préféré ou depuis le terminal avec la commande:

sudo dpkg -i firejail_0.9.62_1*.deb

Alors que pour le cas d'Arch Linux et ses dérivés à partir de là, lancez simplement:

sudo pacman -S firejail

Pour le cas de Fedora, RHEL, CentOS, OpenSUSE ou toute autre distribution prenant en charge les packages rpm peut obtenir les packages à partir de le lien suivant.

Et l'installation est réalisée avec:

sudo rpm -i firejail-0.9.62-1.x86_64.rpm

configuration

Une fois l'installation terminée, nous devrons maintenant configurer le bac à sable et nous devons également activer AppArmor.

Depuis un terminal, nous allons taper:

sudo firecfg sudo apparmor_parser -r /etc/apparmor.d/firejail-default

Pour connaître son utilisation et son intégration vous pouvez consulter son guide dans le lien suivant.