Récemment, l'équipe de Docker a émis un avis de sécurité pour annoncer l'accès non autorisé à une base de données Docker Hub par une personne non identifiée. L'équipe Docker a pris connaissance de l'intrusion qui n'a duré qu'une courte période le 25 avril 2019.

La base de données Docker Hub exposé des informations sensibles pour environ 190,000 utilisateurs, y compris des noms d'utilisateur et des mots de passe hachés, ainsi que des jetons pour les référentiels GitHub et Bitbucket dont l'utilisation non recommandée par un tiers pourrait compromettre l'intégrité des référentiels de code.

Selon l'avis de Docker, les informations contenues dans la base de données comprenaient des jetons d'accès pour les référentiels GitHub et Bitbucket qui sont utilisés pour la compilation automatique de code dans Docker Hub, ainsi que des noms d'utilisateur et des mots de passe pour un petit pourcentage d'utilisateurs: 190,000 comptes d'utilisateurs Ils représentent moins de 5% des utilisateurs de Docker Hub.

En fait, Les clés d'accès GitHub et Bitbucket stockées dans Docker Hub permettent aux développeurs de modifier le code de leur projet et compilez automatiquement l'image sur Docker Hub.

Les candidatures des personnes concernées pourraient être modifiées

Le risque potentiel pour les 190,000 utilisateurs dont les comptes ont été exposés, c'est que si un attaquant accède à ses jetons d'accès, vous pourriez avoir accès à leur référentiel de code privé qu'ils pourraient modifier en fonction des autorisations stockées dans le jeton.

Cependant, si le code est modifié pour de mauvaises raisons et que des images compromises ont été implémentées, cela pourrait conduire à de graves attaques de la chaîne d'approvisionnementcar les images Docker Hub sont couramment utilisées dans les applications et les configurations serveur.

Dans votre avis de sécurité publié vendredi soir, Docker a déclaré qu'il avait déjà révoqué tous les jetons et clés d'accès à l'écran.

Docker a également déclaré qu'il améliorait ses processus de sécurité globaux et revoyait ses politiques. Il a également annoncé que les nouveaux outils de surveillance sont désormais en place.

Toutefois, il est important que les développeurs, qui ont utilisé la construction automatique de Docker Hub, vérifiez les référentiels de votre projet pour tout accès non autorisé.

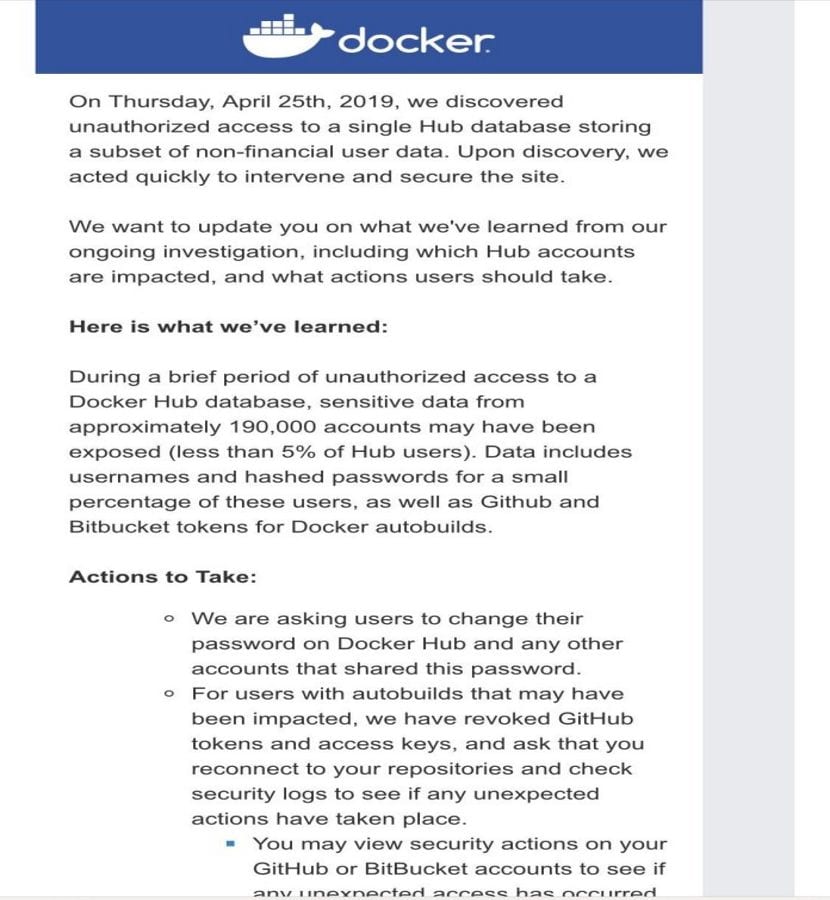

Voici l'avis de sécurité publié par Docker vendredi soir:

Le jeudi 25 avril 2019, nous avons découvert un accès non autorisé à une seule base de données Hub qui stocke un sous-ensemble de données non utilisateur. financier Dès la découverte, nous agissons rapidement pour intervenir et sécuriser le site.

Nous souhaitons vous informer de ce que nous avons appris de notre enquête en cours, notamment quels comptes Docker Hub sont concernés et quelles actions les utilisateurs doivent entreprendre.

Voici ce que nous avons appris:

Pendant une courte période d'accès non autorisé à une base de données Docker Hub, des données sensibles d'environ 190,000 5 comptes (moins de XNUMX% des utilisateurs Hub) peuvent avoir été exposées.

Les données incluent les noms d'utilisateur et les mots de passe hachés d'un petit pourcentage de ces utilisateurs, ainsi que les jetons Github et Bitbucket pour les versions automatiques de Docker.

Action à entreprendre:

Nous demandons aux utilisateurs de changer leur mot de passe dans Docker Hub et tout autre compte qui partage ce mot de passe.

Pour les utilisateurs disposant de serveurs de construction automatique susceptibles d'avoir été affectés, nous avons révoqué les clés d'accès et les jetons de GitHub et vous êtes invité à vous reconnecter à vos référentiels et à vérifier les journaux de sécurité pour voir s'il y a une action. Des événements imprévus se sont produits.

Vous pouvez vérifier les actions de sécurité sur vos comptes GitHub ou BitBucket pour voir s'il y a eu un accès inattendu au cours des dernières 24 heures.

Cela peut affecter vos builds actuels de notre service de build automatisé. Vous devrez peut-être déconnecter et reconnecter votre fournisseur de source Github et Bitbucket comme décrit dans le lien ci-dessous.