Shadowsocks Outline ne prend en charge que les suites de chiffrement AEAD

Récemment le lancement de la nouvelle version du serveur proxy contour-ss-serveur 1.4, Quoi utilise le protocole Shadowsocks pour masquer la nature du trafic, contourner les pare-feu et tromper les systèmes d'inspection des paquets.

Le serveur est développé par le projet Outline, qui fournit également une interface de liaison et de contrôle d'application client qui permet à l'utilisateur de déployer rapidement des serveurs Shadowsocks multi-locataires basé sur un serveur ss-schema dans des environnements de cloud public ou sur votre propre ordinateur.

En plus de cela, il est possible de les gérer via une interface web et d'organiser l'accès des utilisateurs par mot de passe. Jigsaw est responsable du développement et de la maintenance du code, une division au sein de Google créée pour développer des outils permettant de contourner la censure et de permettre le libre échange d'informations.

À propos de Outline-ss-server

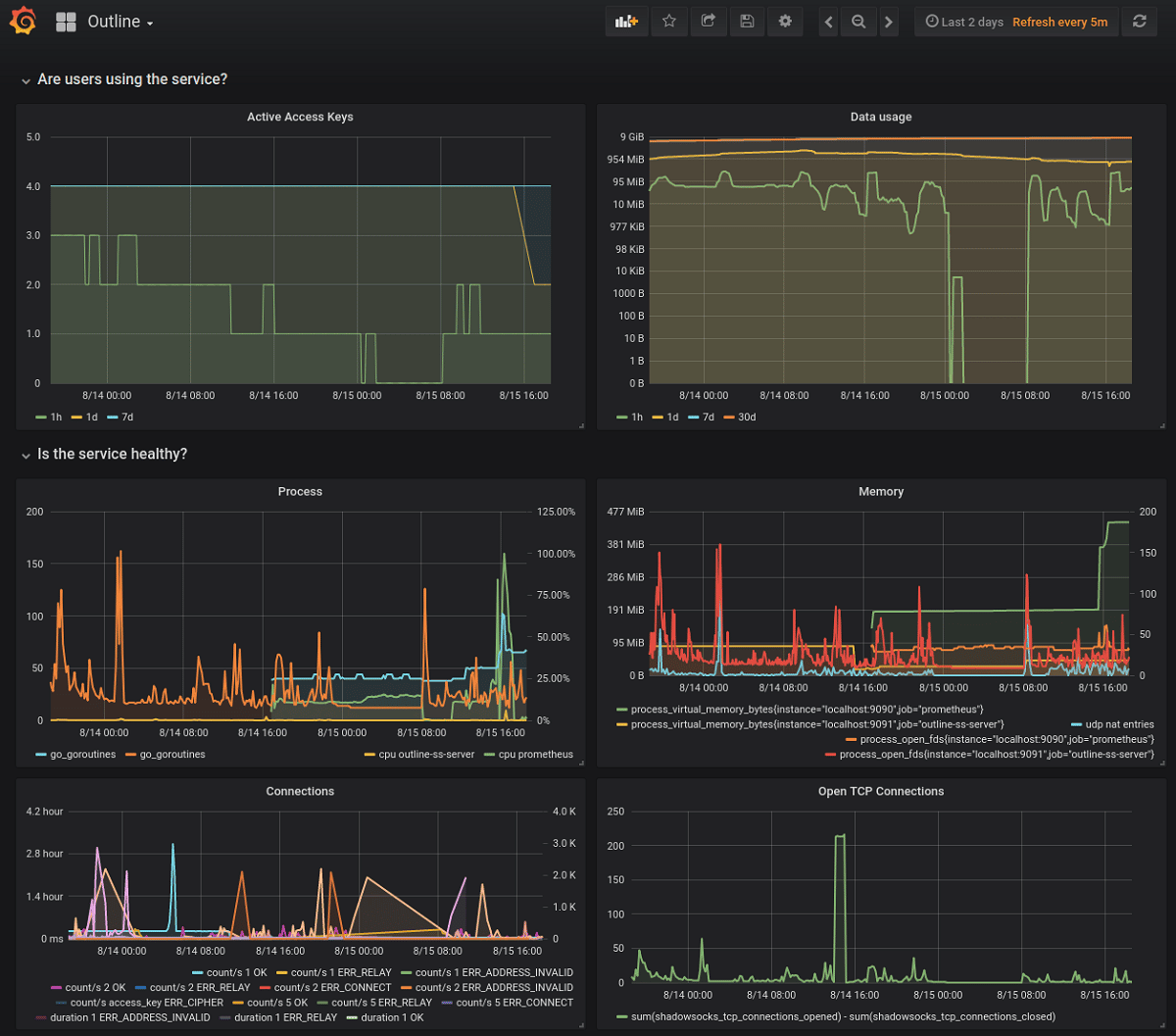

Les différences entre outline-ss-server et go-shadowsocks2 se résument à la prise en charge de la connexion de plusieurs utilisateurs. via un seul port réseau, la possibilité d'ouvrir plusieurs ports réseau pour recevoir des connexions, la prise en charge des redémarrages à chaud et des mises à jour de configuration sans interrompre les connexions, des outils de surveillance et de mesure du trafic intégrés basés sur la plate-forme prometheus .io.

Il convient de mentionner que récemment, l'activité principale du projet Shadowsocks s'est concentrée sur le développement d'un nouveau serveur en langage Rust, et l'implémentation de Go n'a pas été mise à jour depuis plus d'un an et est sensiblement en retard sur les fonctionnalités.

Le serveur ss-schema ajoute également une protection contre les demandes d'interrogation et les attaques de rejeu du trafic. Un ataque a través de solicitudes de verificación tiene como objetivo determinar la presencia de un proxy, por ejemplo, un atacante puede enviar conjuntos de datos de diferentes tamaños al servidor Shadowsocks de destino y analizar cuántos datos leerá el servidor antes de determinar un error y cerrar la connexion. . Une attaque par rejeu consiste à détourner une session entre un client et un serveur, puis à tenter de renvoyer les données détournées pour déterminer la présence d'un proxy.

Pour se protéger des attaques via les requêtes de vérification, le serveur outline-ss-server, lorsque de mauvaises données arrivent, il ne met pas fin à la connexion et n'affiche pas d'erreur, au lieu de cela, il continue de recevoir des informations, agissant comme une sorte de trou noir. Pour se protéger contre la relecture, les données reçues du client sont également vérifiés pour les répétitions à l'aide de sommes de contrôle stocké pour les mille dernières séquences de poignée de main (max 40 mille, la taille est définie au démarrage du serveur et consomme 20 octets de mémoire par séquence). Pour bloquer les réponses répétées du serveur, toutes les séquences de prise de contact du serveur utilisent des codes d'authentification HMAC avec des étiquettes de 32 bits.

En termes de niveau de dissimulation du trafic, le protocole Shadowsocks dans l'implémentation du serveur ss-scheme est proche du transport enfichable Obfs4 dans le réseau Tor anonyme. Le protocole a été créé pour contourner le système de censure du trafic chinois (le "Grand Pare-feu de Chine") et vous permet de masquer assez efficacement le trafic transmis via un autre serveur (le trafic est difficile à identifier en raison de la connexion d'une graine aléatoire et de la simulation d'un couler).

SOCKS5 est utilisé comme protocole pour les demandes de proxy: Un proxy compatible SOCKS5 est démarré sur le système local, qui canalise le trafic vers un serveur distant à partir duquel les requêtes sont exécutées. Le trafic entre le client et le serveur est placé dans un tunnel crypté, cachant le fait que la création est la tâche principale de Shadowsocks. Les tunnels TCP et UDP sont pris en charge, tout comme la création de tunnels arbitraires, non limités à SOCKS5, en utilisant des plugins qui ressemblent à des transports enfichables dans Tor.

Pour les personnes intéressées par le projet, vous devez savoir que Outline-ss-server est écrit en Go et publié sous la licence Apache 2.0. Le code du serveur proxy go-shadowsocks2, créé par la communauté des développeurs Shadowsocks, est utilisé comme base.