Récemment Microsoft a publié la première version stable de sa propre distribution Linux "CBL-Mariner 1.0" (Common Base Linux) qui est un produit Microsoft utilisé en interne pour le cloud et d'autres besoins commerciaux de l'entreprise.

A ce titre CBL-Mariner pas une distribution à usage général comme n'importe quel autre que nous aurions en tête (comme Ubuntu ou Fedora) bien qu'il soit open source y est déjà utilisé par des systèmes comme WSous-système indows pour Linux (WSL), système d'exploitation Azure Sphere, SONiC et d'autres efforts basés sur Linux.

Cette c'est ce que Juan Manuel Rey, membre de l'équipe Azure, partage sur son blog, Il précise que cette distribution appelée CBL-Mariner est destinée à un usage interne pour développer des produits et services dans le cloud.

Dans votre message, vous précisez :

CBL-Mariner suit le principe de sécurité par défaut, la plupart des aspects du système d'exploitation ont été créés en mettant l'accent sur la sécurité. Il est livré avec un noyau renforcé, des mises à jour signées, un ASLR, un renforcement basé sur un compilateur et des registres inviolables, parmi de nombreuses fonctionnalités.

Le projet vise à unifier les solutions Linux utilisées dans Microsoft et simplifier la maintenance des systèmes Linux à diverses fins à ce jour. Toutes les technologies logicielles de cette pratique sont publiées sous la licence MIT.

La distribution est remarquable, puisque pFournit un petit ensemble typique de packages de base qui servent de base universelle pour la création de remplissage de conteneurs, des environnements hôtes et des services s'exécutant sur des infrastructures cloud et des périphériques de périphérie. Des solutions plus complexes et spécialisées peuvent être créées en ajoutant des packages supplémentaires au-dessus de CBL-Mariner, mais la base de tous ces systèmes reste inchangée, simplifiant la maintenance et la préparation des mises à niveau.

Le système de construction CBL-Mariner permet de générer des packages RPM séparés basé sur des fichiers SPEC et des codes source, et des images système monolithiques générées à l'aide de la boîte à outils rpm-ostree et mises à jour atomiquement sans se décomposer en packages séparés, ainsi que des solutions plus complexes et spécialisées peuvent être créées en ajoutant du carburant supplémentaire dans SVL-Mariner, mais la base de tous ces temps

Deux modèles de mise à niveau sont pris en charge : mettre à jour uniquement les packages individuels et exécuter et mettre à jour l'ensemble de l'image système.

Utiliser l'approche « sécurité maximale par défaut ». Il est possible de filtrer les appels système à l'aide du mécanisme de capteur, de crypter des sections du disque, de vérifier les mots de passe par leur signature numérique et bien plus encore.

Par défaut, les mécanismes de protection contre le wall overflow, le buffer overflow et la vulnérabilité du format page. Les modes de randomisation de l'espace d'adressage pris en charge par le noyau Linux sont activés, ainsi que divers mécanismes de protection contre les attaques associées aux liens symboliques, mmap, /dev/mem, et /dev/kmеm.

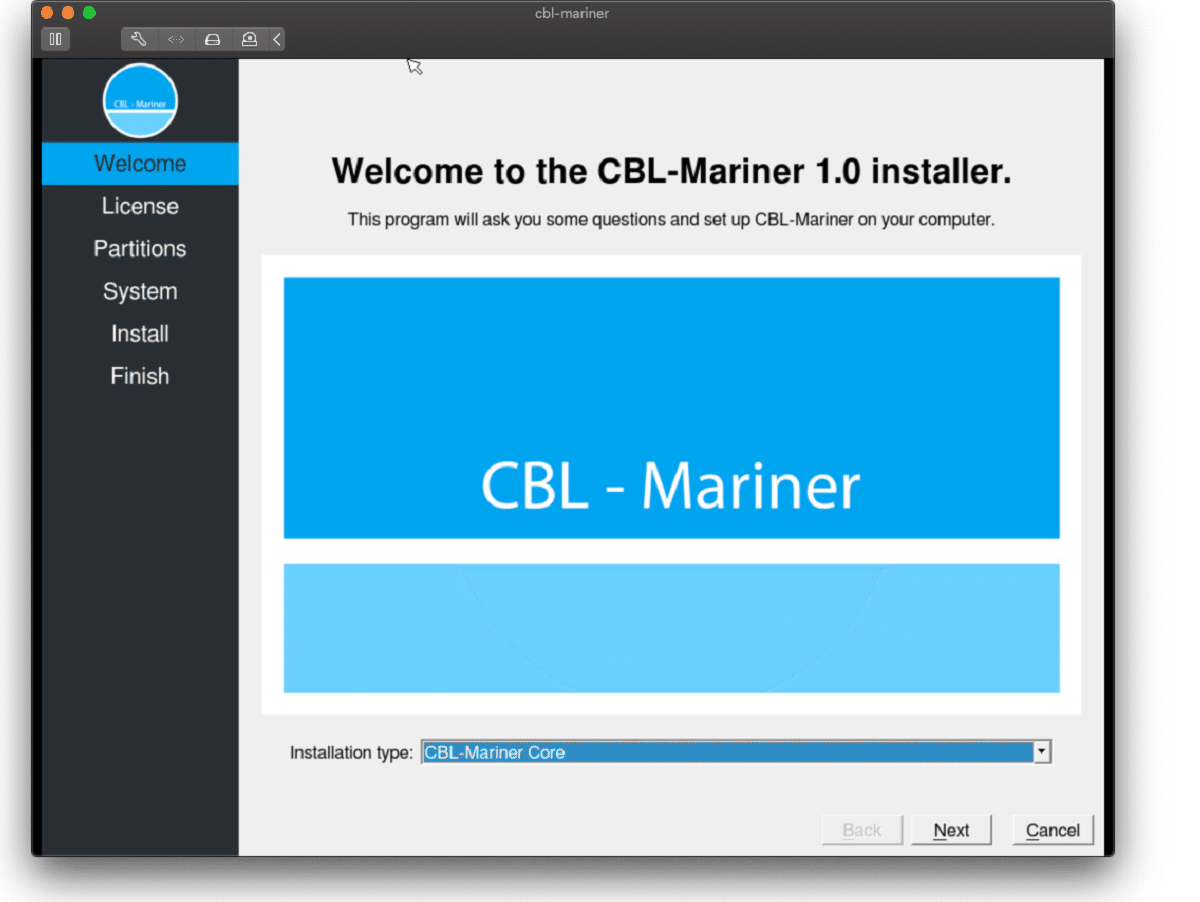

Comment installer Microsoft CBL-Mariner ?

Pour ceux qui souhaitent en savoir plus sur CBL-Mariner, ils doivent savoir que ils peuvent créer leur propre image à partir d'Ubuntu ou de n'importe quelle distribution Linux, seulement dans ce cas, nous prendrons les instructions pour générer l'image dans Ubuntu.

Pour faire cela en premier, nous devons insister sur certains préalables dont nous aurons besoin pour construire l'image ISO :

sudo apt install make tar wget curl rpm qemu-utils golang-go genisoimage python2-minimal bison gawk

Nous procédons maintenant à l'obtention du code auprès de CBL-Mariner :

git clone https://github.com/microsoft/CBL-Mariner.git

Et maintenant, nous devrons entrer dans le répertoire CBL-Mariner / toolkit et créer l'image ISO d'installation.

cd CBL-Mariner/toolkit sudo make iso REBUILD_TOOLS=y REBUILD_PACKAGES=n CONFIG_FILE=./imageconfigs/full.json

À la fin, on peut trouver le fichier ISO dans le répertoire ../out/images/full/. Une fois l'image système créée, nous pouvons tester le système sur une machine virtuelle, soit avec VirtualBox, VMWare, Boxes ou tout autre de votre choix.

La seule chose que vous devez configurer dans la machine virtuelle est qu'elle dispose d'au moins 2 Go de RAM, d'un cœur et de 16 Go de stockage.

Enfin si vous souhaitez en savoir plus, vous pouvez vérifier les détails dans le lien suivant.