La bonne chose à propos de l'open source est qu'il existe des options pour tous les goûts. Il est inévitable que si vous écrivez un article listant les raisons qui vous poussent à préférer une option à une autre, vous recevrez inévitablement des commentaires de ceux qui choisissent la seconde, expliquant les raisons de leur choix. Samedi J'ai commenté Quoi J'ai préféré utiliser les clients BitTorrent sur aMule. Les partisans de ce programme ont répondu avec leur point de vue. Si vous ne connaissez pas aMule, je vous recommande de les lire. Ils seront sans aucun doute instructifs pour vous.

Bien entendu, votre position n'invalide pas la mienne. J'ai toujours dit clairement que c'était mon opinion personnelle. Je ne suis pas une personne très patiente, je ne recherche généralement pas de bijoux cinématographiques et, sauf choses critiques, je privilégie les solutions clé en main avant d'avoir à configurer. Par conséquent, je n'aime pas aMule. Au-delà, el Le partage de fichiers à l'aide du protocole BitTorrent présente des avantages dont je veux parler.

Mais, pour ce faire, nous devons d'abord nous mettre d'accord sur quelques concepts.

Qu'est-ce qu'un réseau Peer-to-Peer (P2P) ?

ED2K et Kademlia, les deux protocoles que nous avons évoqués dans l'article précédent précité, et BitTorrent sont des protocoles de communication pour les réseaux Peer-to-Peer ou P2P. Une traduction approximative serait paire par paire et se réfère à deux ou plusieurs ordinateurs interconnectés pour partager des ressources sans avoir besoin de l'intervention d'un serveur central. Si vous voulez que je les définisse de manière plus académique, disons-le ainsi :

Un modèle de communication dans lequel chaque élément du réseau a les mêmes capacités et n'importe lequel d'entre eux peut initier la communication.

En d'autres termes, il diffère du modèle client-serveur utilisé, par exemple dans les téléchargements directs, dans lequel la communication est initiée par le client et le serveur ne peut envoyer qu'une seule réponse. Les membres d'un réseau P2P sont appelés « pairs » car ils ont tous les mêmes capacités.

On peut distinguer deux types de réseaux P2P :

- P2P hybride : vous avez besoin d'un intermédiaire pour aider vos pairs à trouver et à se connecter. C'est le cas du protocole ED2K et de la première implémentation du protocole BitTorrent.

- P2P pur : Un serveur central n'intervient pas du tout et tout membre peut se déconnecter du réseau sans affecter son fonctionnement. Le protocole Kademlia et les clients BitTorrent qui intègrent la technologie de table de hachage distribuée (DHT) fonctionnent avec ce mode.

Fonctionnalités du protocole BitTorrent

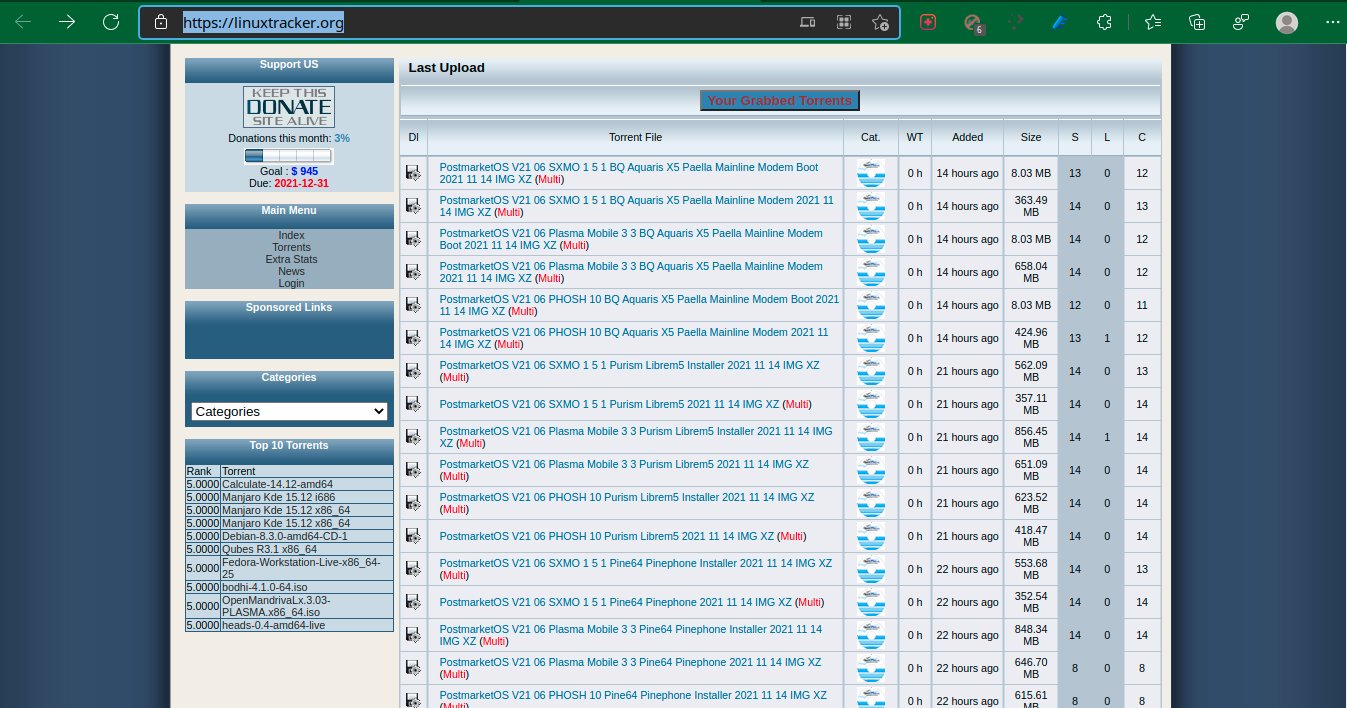

Linux Tracker est un tracker populaire qui permet aux clients BitTorrent de trouver, télécharger et partager les distributions Linux les plus populaires.

Un réseau BitTorrent est composé d'un groupe d'ordinateurs appelé « essaim ». Le processus commence lorsqu'un des participants télécharge un fichier à l'aide d'un client BitTorrent. La fonction du client BitTorrent est de contacter un "tracker" qui a été spécifié dans le fichier .torrent au moment de sa création. Le tracker est un serveur spécial qui garde une trace des ordinateurs connectés en prenant soin de partager leurs adresses IP avec d'autres clients BitTorrent dans l'essaim. Grâce à cela, ils peuvent se connecter les uns aux autres.

Comme je l'ai mentionné dans la classification des réseaux P2P, Il existe également un système torrent décentralisé qui permet aux clients BitTorrent de communiquer entre eux sans avoir besoin de serveurs centraux. Les clients BitTorrent utilisent la technologie Distributed Hash Table (DHT) permettant à chaque client BitTorrent de fonctionner comme un nœud. Avec ce mode, lorsqu'un torrent est ajouté à l'aide d'un « lien magnétique », le nœud DHT contacte les nœuds à proximité et ces autres nœuds contactent d'autres nœuds jusqu'à ce qu'ils localisent les informations sur le torrent.

En d'autres termes, chaque paire devient un tracker. La technologie DHT peut fonctionner en conjonction avec les traqueurs traditionnels offrant une redondance en cas de défaillance du traqueur. En fait, les sites Web qui collectent des liens torrent offrent souvent les deux options.

Dans le prochain article, nous approfondirons le fonctionnement du protocole BitTorrent

Le problème avec l'article amule que vous mentionnez n'est pas que vous préfériez utiliser torrent avant amule, chacun utilise ce qu'il veut et c'est mieux pour lui. Le fait est qu'à la fin de l'article vous avez dit que vous ne recommandiez pas son installation et que ce n'est ni juste ni sérieux.

Que vous aimiez plus le torrent ne signifie pas qu'amule n'est pas un programme valide et bien sûr c'est pour selon les cas et c'était votre grosse erreur, car vous faites comprendre au lecteur qu'amule n'est pas une bonne option. Il n'est pas bon de critiquer une alternative si légèrement et avec si peu de jugement.

Quel serait le problème?

Je suis un simple utilisateur, pas un expert en sécurité informatique ou un agent des forces de l'ordre. Un prêtre non plus.

Ce que je recommande ou ne recommande pas n'est pas pertinent.

En ce sens que vous vous trompez, vous écrivez un article dans un blog que beaucoup de gens peuvent lire et en disant du mal d'une application vous pouvez la discréditer injustement, c'est pourquoi je l'ai dit.

Si vous écrivez un article sur un blog public, vous devez être responsable de ce que vous écrivez, vous n'avez pas besoin d'être un prêtre, un agent de la loi et ces choses que vous dites.