Les porte-parole d'AMD ont récemment publié au moyen d'une publication un rapport dans lequel il est porté à la connaissance des informations sur l'analyse effectuée sur la sécurité des la technologie d'optimisation PSF (Predictive Store Forwarding) implémentée dans les processeurs de Série Zen 3.

L'étude a théoriquement confirmé l'applicabilité de la méthode d'attaque Spectre-STL (Spectre-v4) à la technologie PSF, identifiée en mai 2018, mais dans la pratique, aucun modèle de code capable de provoquer une attaque n'a encore été trouvé, et le danger global est considéré comme négligeable.

L'enregistrement cité au spécialiste de l'Université de technologie de Graz, Daniel Gruss qui a découvert que les PSF AMD peuvent être vulnérables à une variété d'attaques de canaux secondaires, qui au fil des ans se sont beaucoup développées.

Rappelez-vous que l'attaque Spectre-v4 (Contournement de magasin spéculatif) repose sur la restauration des données mises en cache après avoir écarté le résultat de l'exécution spéculative d'opérations en traitant d'autres opérations de lecture et d'écriture à l'aide d'un adressage indirect.

Lorsqu'une opération de lecture se poursuit à une opération d'écriture (par exemple, mov [rbx + rcx], 0x0; mov rax, [rdx + rsi]), le décalage du sens de lecture est peut-être déjà connu En raison d'opérations similaires (les opérations de lecture sont effectuées beaucoup plus souvent et la lecture peut être effectuée à partir du cache) et le processeur peut lire de manière spéculative avant d'écrire, sans attendre que le décalage du sens d'écriture indirecte soit calculé.

Cette fonction permet à l'instruction de lecture d'accéder à la valeur précédente dans n'importe quelle direction pendant que l'opération de sauvegarde est toujours en cours. En cas d'erreur de prédiction, une opération spéculative échouée sera ignorée, mais les traces de son exécution resteront dans le cache du processeur et pourront être récupérées à l'aide de l'une des méthodes pour déterminer le contenu du cache en fonction de l'analyse des modifications du temps d'accès à la mise en cache et données non mises en cache.

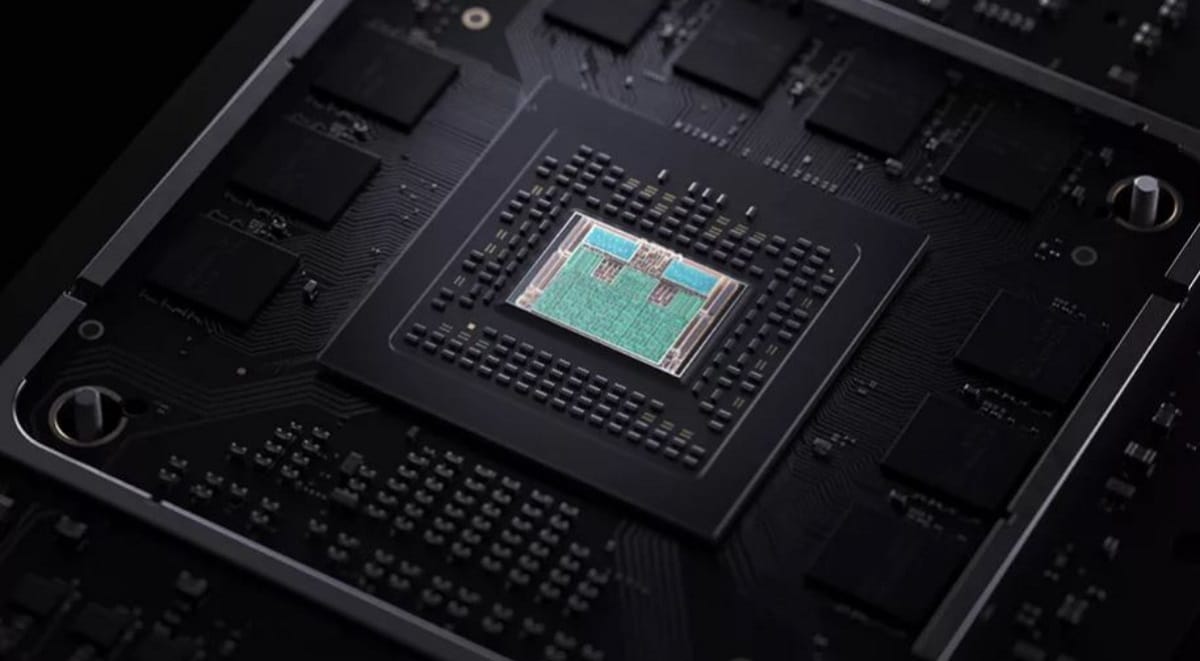

Ajouté aux processeurs AMD Zen 3, la technologie PSF optimise la méthode Store-To-Load-Forwarding (STLF), qui effectue de manière spéculative des opérations de lecture basées sur la prédiction de la relation entre les opérations de lecture et d'écriture. Avec STLF classique, le processeur effectue une opération de "chargement" sur les données directement redirigées de l'instruction "store" précédente, sans attendre l'écriture réelle du résultat en mémoire, mais en s'assurant que les adresses utilisées dans le Les instructions "store" correspondent.

L'optimisation PSF rend la vérification d'adresse spéculative et effectue une opération de "chargement" avant de terminer le calcul des informations d'adresse, si une paire de stockage / chargement a été précédemment exécutée en manipulant une adresse. Si la prévision échoue, l'état revient, mais les données restent dans le cache.

Une attaque contre le PSF seul c'est faisable dans le cadre des privilèges des pairs, ne couvre que le contexte du processus en cours et est bloqué par les méthodes d'isolation de l'espace d'adressage ou les mécanismes de bac à sable matériel. Cependant, les techniques d'isolation de sandbox logiciels dans les processus peuvent potentiellement être affectées par le problème.

L'attaque constitue une menace pour les systèmes tels que les navigateurs, les machines virtuelles d'exécution de code et les JIT qui exécutent du code tiers dans le même processus (à la suite de l'attaque, du code sandbox non approuvé peut accéder à d'autres données sur le processus).

AMD a fourni plusieurs méthodes pour désactiver complètement ou sélectivement PSF, mais étant donné le risque négligeable pour la plupart des applications, il est recommandé de ne pas désactiver cette optimisation par défaut.

Pour la protection sélective des processus exécutant du code non fiable de manière isolée, il est proposé de désactiver la PSF en définissant les bits MSR "SSBD" et "PSFD", même pour des threads individuels. Pour le noyau Linux, des correctifs ont été faits avec l'implémentation des options de ligne de commande "psfd" et "nopsfd" qui contrôlent l'activation et la désactivation de PSF.

Pour ceux qui souhaitent connaître le rapport, ils peuvent consulter le lien suivant.