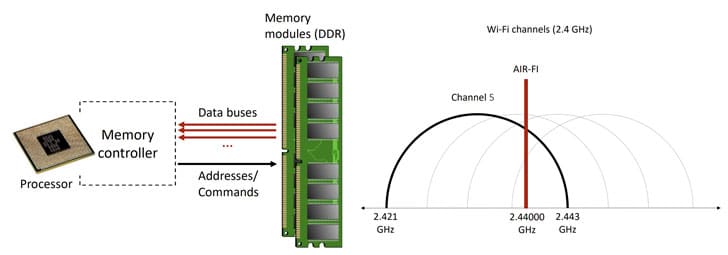

Chercheurs de l'Université Ben-Gurion, étudier les méthodes cachées de transmission de données depuis des ordinateurs isolés, ont développé une nouvelle méthode organisation d'un canal de communication appelé «AIR-FI», ce qui permet, par la manipulation de puces de mémoire DDR, générer un signal radio à une fréquence de 2.4 GHz, qui peut être capturé par un appareil activé pour Wi-Fi à plusieurs mètres.

D'un point de vue pratique, la méthode peut être utilisée pour transférer des clés de chiffrement, des mots de passe et des données secrètes à partir d'un ordinateur qui n'a pas de connexion réseau et est infecté par des logiciels espions ou des logiciels malveillants.

À propos d'AIR-FI

Los Investigadores réussi à atteindre un taux de transfert de 100 bits par seconde placer des récepteurs Wi-Fi, comme un smartphone ou un ordinateur portable, à une distance de 180 cm. Le taux d'erreur de transmission était de 8,75%, mais des codes de correction d'erreurs ont été utilisés pour identifier et corriger les défauts de transmission.

Pour organiser un canal de transfert de données, il suffit de démarrer un processus utilisateur normal, qui il peut être exécuté dans une machine virtuelle. Pour la réception, un appareil avec une puce sans fil capable de surveiller l'air de bas niveau est nécessaire (dans l'expérience, des adaptateurs sans fil basés sur les puces Atheros AR92xx et AR93xx ont été utilisés avec un firmware modifié qui transmet des informations sur les paramètres du signal adaptés à l'analyse spectrale).

Lors de la génération d'un signal, La capacité de mémoire DDR4-2400 a été utilisée fonctionnant à une fréquence de 2400 MHz pour générer des interférences électromagnétiques lorsque l'automate accède au module de mémoire via différents bus de données.

La gamme Wi-Fi se situe dans les fréquences 2.400-2.490 GHz, c'est-à-dire qu'il croise la fréquence à laquelle la mémoire fonctionne.

Los Investigadores ont constaté qu'avec un trafic dense simultané sur différents bus de données, les ondes électromagnétiques sont émises à une fréquence de 2,44 Ghz, qui sont capturés par la pile sans fil 802.11.

Avec des modules de mémoire autres que DDR4-2400, la méthode est applicable lorsque la fréquence de la mémoire est modifiée par programme, ce qui est autorisé dans la spécification XMP (Extreme Memory Profile).

Pour générer un signal, l'accès simultané au bus à partir de threads d'exécution parallèles a été utilisé lié à différents cœurs de processeur. Encodage des informations utile en signal est réalisé en utilisant la modulation OOK plus simple (codage marche-arrêt) avec modulation par décalage d'amplitude (ASK), dans lequel "0" et "1" sont codés en réglant différentes amplitudes de signal, et les informations sont transmises à une vitesse fixe. - un bit par milliseconde.

Le transfert "1" effectue une série d'écritures mémoire provoquées par la copie séquentielle de 1 Mo de données entre les deux tableaux. Lors de la transmission de "0", l'algorithme n'entreprend aucune action pendant le temps alloué pour transmettre un bit. Par conséquent, la transmission de "1" génère l'émission de signal, et la transmission de "0" le signal disparaît.

Parmi les mesures pour contrer l'utilisation de la méthode AIR-FI, le zonage du territoire est mentionné avec la création d'un périmètre dans l'organisationn, dans lequel il est interdit de transporter du matériel avec des puces sans fil, ainsi que de placer le boîtier de l'ordinateur dans une cage de Faraday, générer du bruit sur les fréquences Wi-Fi, démarrer des processus d'arrière-plan qui sont des opérations de mémoire effectuées de manière aléatoire et surveiller l'apparition dans le système de processus suspects qui effectuent des opérations de mémoire anormales.

En outre, sur la page chercheurs, une sélection de modes de transmission se forme de données cachées qu'ils ont identifiées à l'aide de formes de fuite électromagnétique, acoustique, thermique et lumineuse:

- PowerHammer: Organiser l'envoi de données sur la ligne électrique, manipuler la charge sur le CPU pour modifier la consommation d'énergie ODINI: Démonstrations d'extraction de données à partir d'un appareil situé dans une pièce blindée (cage de Faraday) par analyse des oscillations magnétiques basse fréquence qui se produisent pendant Fonctionnement du processeur.

- MAGNETO: extraction de données basée sur la mesure des fluctuations de champ magnétique qui se produisent pendant le fonctionnement du CPU.

- AirHopper: transfert de données à un taux allant jusqu'à 60 octets par seconde d'un PC vers un smartphone grâce à l'analyse sur un smartphone avec un tuner FM des interférences radio qui se produisent lorsque des informations sont affichées à l'écran.

- BitWhisper - Transfert de données jusqu'à 40 cm à un taux de 1 à 8 bits par heure en mesurant les fluctuations de la température du boîtier du PC

- GSMem: extraction de données à une distance allant jusqu'à 30 mètres en créant des interférences électromagnétiques sur la fréquence des réseaux GSM captés par le smartphone.

source: https://cyber.bgu.ac.il