Dans un rapport d'audit récemment publié par La NASA a annoncé qu'en avril 2018, les pirates accédé au réseau d'agences spatiales et Ils ont volé environ 500 Mo de données liées aux missions sur Mars.

Selon le rapport d'étude, Des pirates ont infiltré le Jet Propulsion Laboratory (JPL), un centre de recherche et développement financé par la NASA à Pasadena, Californie. Le rapport identifie également d'autres incidents de violation de données et de vol d'informations dans les différentes missions de l'agence.

La Nasa, Au cours des 10 dernières années, JPL a connu plusieurs incidents de cybersécurité notables Ils ont compromis des segments importants de votre réseau informatique.

Depuis 2011, les pirates ont obtenu un accès complet à 18 serveurs qui a soutenu des missions clés du JPL et aurait volé environ 87 Go de données.

Plus récemment, en avril 2018, JPL il a découvert qu'un compte d'utilisateur externe avait été compromis et utilisé pour voler quelque 500 Mo de données à l'un de ses principaux systèmes de mission.

Le BIG a signalé dans le rapport que le JPL souffrait de nombreuses lacunes en matière de contrôle de la sécurité informatique qui limitent votre capacité à prévenir, détecter et atténuer les attaques dirigées contre vos systèmes et réseaux.

Cette faiblesse du système de sécurité JPL expose les différents systèmes et données de la NASA à diverses attaques de pirates.

JPL utilise sa base de données sur la sécurité des technologies de l'information (ITSDB) pour suivre et gérer les actifs physiques et les applications sur son réseau.

Toutefois, l'audit a révélé que l'inventaire de la base de données était incomplet et inexact, une situation qui compromet la capacité de JPL à surveiller, signaler et répondre efficacement aux incidents de sécurité.

Les administrateurs système ne mettent pas systématiquement à jour l'inventaire lors de l'ajout de nouveaux appareils au réseau.

Spécifiquement, 8 des 11 administrateurs système responsables de la gestion des 13 systèmes d'échantillonnage de l'étude ont conservé un tableau d'inventaire distinct de leurs systèmes, à partir desquels ils mettent à jour périodiquement et manuellement les informations dans la base de données ITSDB.

De plus, un administrateur système a déclaré qu'il n'entrait pas régulièrement de nouveaux appareils dans la base de données ITSDB parce que la fonction de mise à jour de la base de données ne fonctionnait parfois pas.

Ensuite, vous avez oublié de saisir les informations sur la ressource.

En conséquence, des ressources peuvent être ajoutées au réseau sans être correctement identifiées et vérifiées par les responsables de la sécurité.

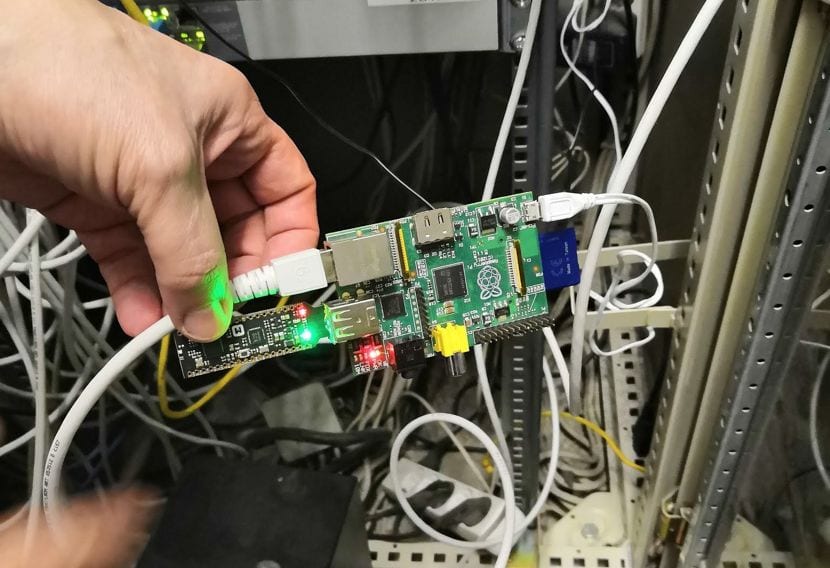

Par exemple, pour la cyberattaque d'avril 2018, qui a permis aux attaquants de voler environ 500 Mo de données sur les différentes missions de la NASA sur la planète Mars a exploité cette faiblesse particulière lorsque le pirate a accédé au réseau JPL avec un Raspberry Pi pas autorisé à se connecter au réseau JPL.

Les pirates ont utilisé ce point d'entrée pour infiltrer le réseau JPL tout en piratant une passerelle réseau partagée.

Cette action a permis aux attaquants d'accéder aux serveurs qui stockent des informations sur les missions sur Mars effectuées par le laboratoire JPL de la NASA, d'où ils ont fui environ 500 Mo de données.

La cyberattaque incidente d'avril 2018 a profité du manque de segmentation du réseau JPL pour se déplacer entre différents systèmes connectés à la passerelle, y compris diverses opérations de mission JPL et le DSN.

Par conséquent, en mai 2018, les responsables de la sécurité informatique du Johnson Space Center qui dirigent des programmes comme le véhicule d'équipage à quatre roues Orion et la Station spatiale internationale Ils ont décidé de se déconnecter temporairement du pont pour des raisons de sécurité.

Les responsables craignaient que les cyberattaques traversent latéralement le pont dans leurs systèmes de mission, ce qui pourrait potentiellement y accéder.

Cela dit, la NASA n'a mentionné aucun nom directement lié à l'attaque d'avril 2018. Cependant, certains supposent que cela pourrait être lié aux actions du groupe de piratage chinois connu sous le nom de Advanced Persistent Threat 10, ou APT10.