äskettäin tiedot haavoittuvuudesta julkaistiin (CVE-2018-16858) joka vaikuttaa LibreOffice- ja Apache OpenOffice -toimistopaketteihin jossa sitä käytetään, eNämä mahdollistavat koodin suorittamisen järjestelmässä, kun avataan erityisesti ODT-muodossa annettu asiakirja.

Löytö sSe suoritettiin Windowsissa, vaikka tämä hyödyntäminen vaikuttaa myös Linuxiin, haavoittuvuudesta ilmoittanut henkilö huomasi, että nämä sviitit ovat yhteensopivia komentosarjojen kanssa ja Basic, BeanShell, Java, JavaScript ja Python ovat yhteensopivia.

Mihin tämä haavoittuvuus perustuu?

On tärkeää mainita, että vaikka ongelma on havaittu viime vuodesta lähtien, ratkaisu toteutettiin vain kahdessa viikossa.

Menettelyyn liittyvistä syistä henkilölle, joka havaitsi tämän (voit tarkistaa julkaisun täältä) häntä kehotettiin tekemään raportti viime aikoihin asti.

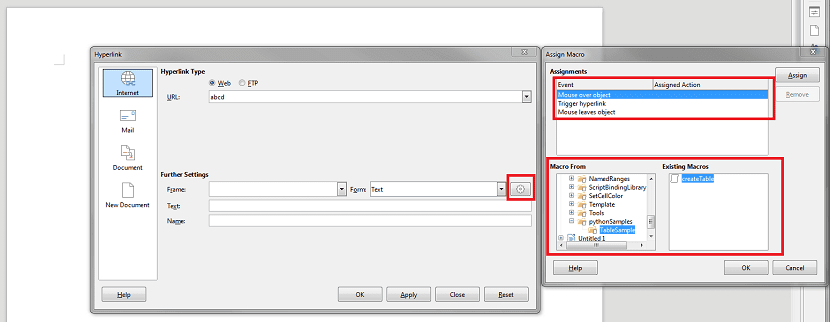

Ongelma johtuu tarvittavien tarkastusten puutteesta asiakirjaan upotetussa makrokäsittelykoodissa, jonka voivat laukaista erilaiset tapahtumat, kuten hiiri osoittaa elementtiin.

Kun ohjaimen polussa käytetään merkkejä "../", hyökkääjä voi ylittää perushakemistot komentosarjojen avulla (/ share / Scripts / python ja / user / Scripts / python) ja suorita mielivaltainen toiminto olemassa olevasta Python-komentosarjasta tapahtuman tapahtuessa.

Hyökkääjä hyödyntää tätä ja Koodisi suorittamiseksi se käyttää pydoc.py-komentosarjatoimintoa läsnä useimmissa jakeluissa (sisältyy myös LibreOffice for Windows -pakettiin - python-core-3.5.5 \ lib \ pydoc.py).

Tämä määrittelee toiminnon tempfilepager() joka huolehtii minkä tahansa suoritettavan tiedoston suorittamisesta mielivaltaisilla argumenteilla kutsumalla toiminto os.system().

Esimerkiksi, kun haluat suorittaa laskimen, kun vierität linkkiä tiettyyn alueeseen asiakirjassa, liitä vain komentosarja vnd.sun.star.script:../../lib/python3.5/pydoc.py$ Tapahtumankäsittelijään "dom: mouseover" liitä vain komentosarja "vnd.sun.star.script:../../lib/python3.5/pydoc.py$tempfilepager(1, gnome-calculator )?language=Python&location=share".

Näemme tämän seuraavasta videosta:

Haavoittuvuus havaittiin ja ilmoitettiin viime vuonna, ja se poistettiin LibreOffice-versioissa 6.0.7 ja 6.1.3.

Vaikka Apache OpenOffice 4.1.6: n nykyisessä versiossa ongelmaa se jää Korjaamaton.

On jo olemassa ratkaisu

Ratkaisuna OpenOffice-haavoittuvuuksien estämiseen on suositeltavaa poistaa pythonscript.py-tiedosto sovellushakemistosta, että se löytyy seuraavalta polulta "/opt/openoffice4/program/pythonscript.py".

Sen lisäksi ongelma ei ole vielä korjattu Debian Jessiessä, Ubuntu 16.04: ssä, SUSE: ssa ja openSUSE: ssa.

Toisaalta tämä ongelma ei vaikuta RHEL: ään, CentOS: iin, Ubuntu 18.04: een ja Ubuntu 18.10: een.

OpenOffice- ja LibreOffice-versioissa versioon 6.0 saakka haavoittuvuuden hyödyntäminen on rajoitettu paikallisten Python-komentosarjojen suorittamiseen olemassa, koska argumenttien välittämiseen makroista kutsuttuihin funktioihin ei tueta.

Hyökkääjän OpenOfficeen ja LibreOfficen aiempiin versioihin hyökkääjän on suojattava Python-komentosarjan sijainti, esimerkiksi jakamalla se ZIP-tiedostona yhdessä ODT-asiakirjan kanssa.

Kun LibreOffice 6.1.x hyökkää, voit käyttää pydoc.py-järjestelmän komentosarjaa suorittamaan mielivaltaiset tiedostot millä tahansa parametrilla.

Lisäksi, mahdollinen hyökkäysvektori mainitaan ImageMagick-paketin kautta, jota LibreOffice käyttää tietyntyyppisten tiedostojen muuntamiseen.

Tämä hyökkäys johtuu kuvankäsittelijöiden kautta ImageMagickiin perustuva on vaarallinen, koska haavoittuvuusasiakirja voidaan lähettää JPEG- tai PNG-tiedostona ODT-tiedostona kuvan sijaan (Tällainen tiedosto käsitellään, koska sen sisältö tunnistaa MIME-tyypin sen sijaan, että luotettaisiin).

Teoriassa ongelma voi vaikuttaa myös työpöydän ja tiedoston indeksoijien automaattisiin pikkukuvien luojiin, jos he käyttävät LibreOffice-ohjelmaa asiakirjojen analysointiin.

Tässä tapauksessa hyökkäystä varten voi olla riittävää, että lataat asiakirjan vain hyödynnettäväksi tai navigoit sen kanssa hakemistossa Nautilus-ohjelmassa.

On myös tärkeää nähdä, että he etsivät edelleen tapaa löytää haavoittuvuuksia ImageMagickin eri käyttötarkoitusten kautta.