Hace poco el equipo de Docker emitió un aviso de seguridad para anunciar el acceso no autorizado a una base de datos de Docker Hub por parte de una persona no identificada. El equipo de Docker se dio cuenta de la intrusión que duró solo un breve período el 25 de abril de 2019.

La base de datos de Docker Hub expuso información confidencial para aproximadamente 190,000 usuarios, incluidos los nombres de usuario y Contraseñas de hash, así como tokens para los repositorios GitHub y Bitbucket cuyo uso no recomendado por un tercero podría poner en peligro la integridad de los repositorios de código.

De acuerdo con la opinión de Docker, la información en la base de datos incluía tokens de acceso para los repositorios GitHub y Bitbucket que se usan para la compilación automática de código en Docker Hub, así como los nombres de usuario y las contraseñas un pequeño porcentaje de usuarios: 190,000 cuentas de usuarios que representan menos del 5% de los usuarios de Docker Hub.

De hecho, las claves de acceso GitHub y Bitbucket almacenadas en Docker Hub permiten a los desarrolladores modificar el código de su proyecto y compilar automáticamente la imagen en Docker Hub.

Las aplicaciones de los afectados podrían ser modificadas

El riesgo potencial para los 190,000 usuarios cuyas cuentas estaban expuestas es que si un atacante obtiene acceso a sus tokens de acceso, podría obtener acceso a su repositorio de código privado que podrían modificar en función de permisos almacenados en el token.

Si bien, si el código se cambia por motivos incorrectos y se han implementado imágenes comprometidas, esto podría provocar graves ataques en la cadena de suministro, ya que las imágenes de Docker Hub se usan comúnmente en las configuraciones y aplicaciones del servidor.

En su aviso de seguridad publicado la noche del viernes, Docker dijo que ya había revocado todos los tokens y las teclas de acceso en pantalla.

Docker también dijo que mejora sus procesos generales de seguridad y revisa sus políticas. También anunció que las nuevas herramientas de monitoreo están ahora en su lugar.

Sin embargo, es importante que los desarrolladores, que han utilizado la construcción automática de Docker Hub, comprueben sus repositorios de proyectos en busca de acceso no autorizado.

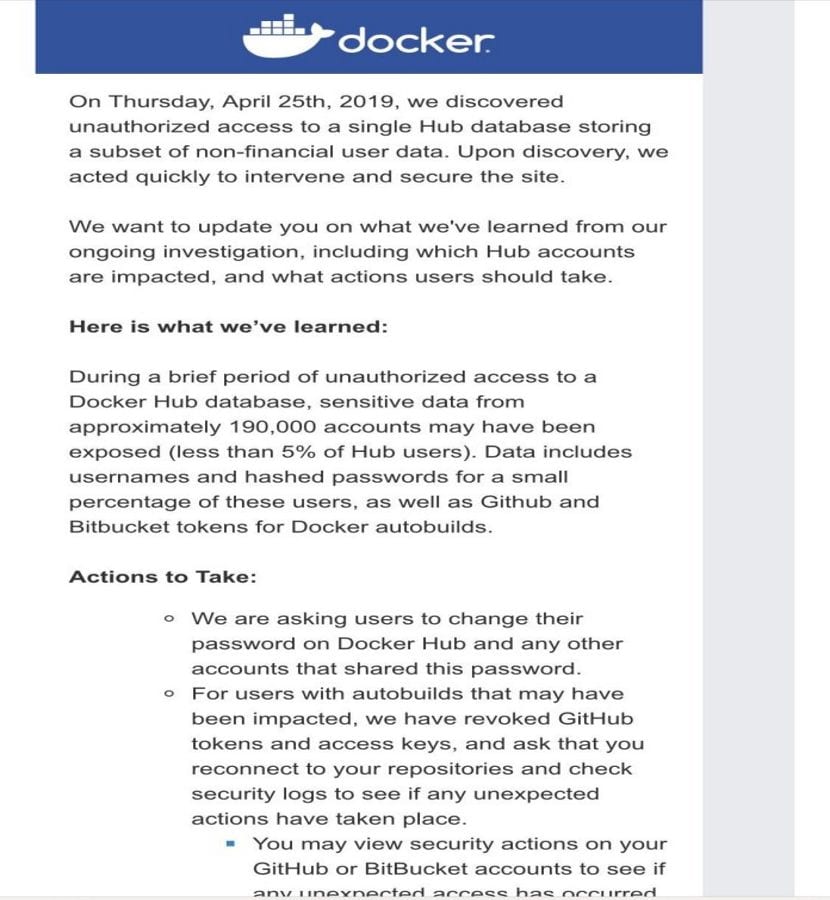

A continuación, el aviso de seguridad publicado por Docker el viernes por la noche:

El jueves 25 de abril de 2019, descubrimos un acceso no autorizado a una única base de datos de Hub que almacena un subconjunto de datos de no usuarios. financiera. Tras el descubrimiento, actuamos rápidamente para intervenir y asegurar el sitio.

Queremos informarle sobre lo que hemos aprendido de nuestra investigación en curso, incluida qué cuentas de Docker Hub se ven afectadas y qué medidas deben tomar los usuarios.

Esto es lo que hemos aprendido:

Durante un breve período de acceso no autorizado a una base de datos de Docker Hub, es posible que se hayan expuesto datos confidenciales de aproximadamente 190,000 cuentas (menos del 5% de los usuarios de Hub) .

Los datos incluyen los nombres de usuario y las contraseñas de hash de un pequeño porcentaje de estos usuarios, así como los tokens de Github y Bitbucket para las construcciones automáticas de Docker.

Acción a tomar:

Pedimos a los usuarios que cambien su contraseña en Docker Hub y cualquier otra cuenta que comparta esta contraseña.

Para los usuarios con servidores de compilación automática que pueden haber sido afectados, hemos revocado las claves de acceso y los tokens de GitHub y se le solicita que vuelva a conectarse a sus repositorios y verifique los registros de seguridad para ver si hay alguna acción. Se produjeron acontecimientos imprevistos.

Puede verificar las acciones de seguridad en sus cuentas de GitHub o BitBucket para ver si se ha producido algún acceso inesperado en las últimas 24 horas.

Esto puede afectar sus compilaciones actuales de nuestro servicio de compilación automatizado. Es posible que deba desconectar y volver a conectar su proveedor de fuentes Github y Bitbucket como se describe en el siguiente enlace.