Tor es un proyecto cuyo objetivo principal es el desarrollo de una red de comunicaciones distribuida de baja latencia y superpuesta sobre internet, en no revela la identidad de sus usuarios, es decir, su dirección IP se mantienen en el anonimato. Bajo este concepto el navegador ha ganado mucha popularidad y se ha vuelto muy usado en todas partes del mundo, generalmente su uso es atribuido a actividades ilícitas dadas sus caracterizaras de permitir el anonimato.

Aun que el navegador es ofrecido a los usuarios con la finalidad de ofrecer una navegación mas segura y sobre todo ofrecer el anonimato de este. Los investigadores de ESET dieron a conocer recientemente que han descubierto la propagación de una versión falsa del navegador Tor por parte de desconocidos. Ya que se realizo una compilación del navegador que se posicionó como la versión oficial rusa del navegador Tor, mientras que sus creadores no tuvieron nada que ver con esta compilación.

El investigador principal de malware de ESET, Anton Cherepanov, dijo que la investigación había identificado tres billeteras bitcoin utilizadas por los piratas informáticos desde 2017.

«Cada billetera contiene un número relativamente grande de pequeñas transacciones; consideramos que esto es una confirmación de que estas billeteras fueron utilizadas por el navegador Tor troyanizado ”

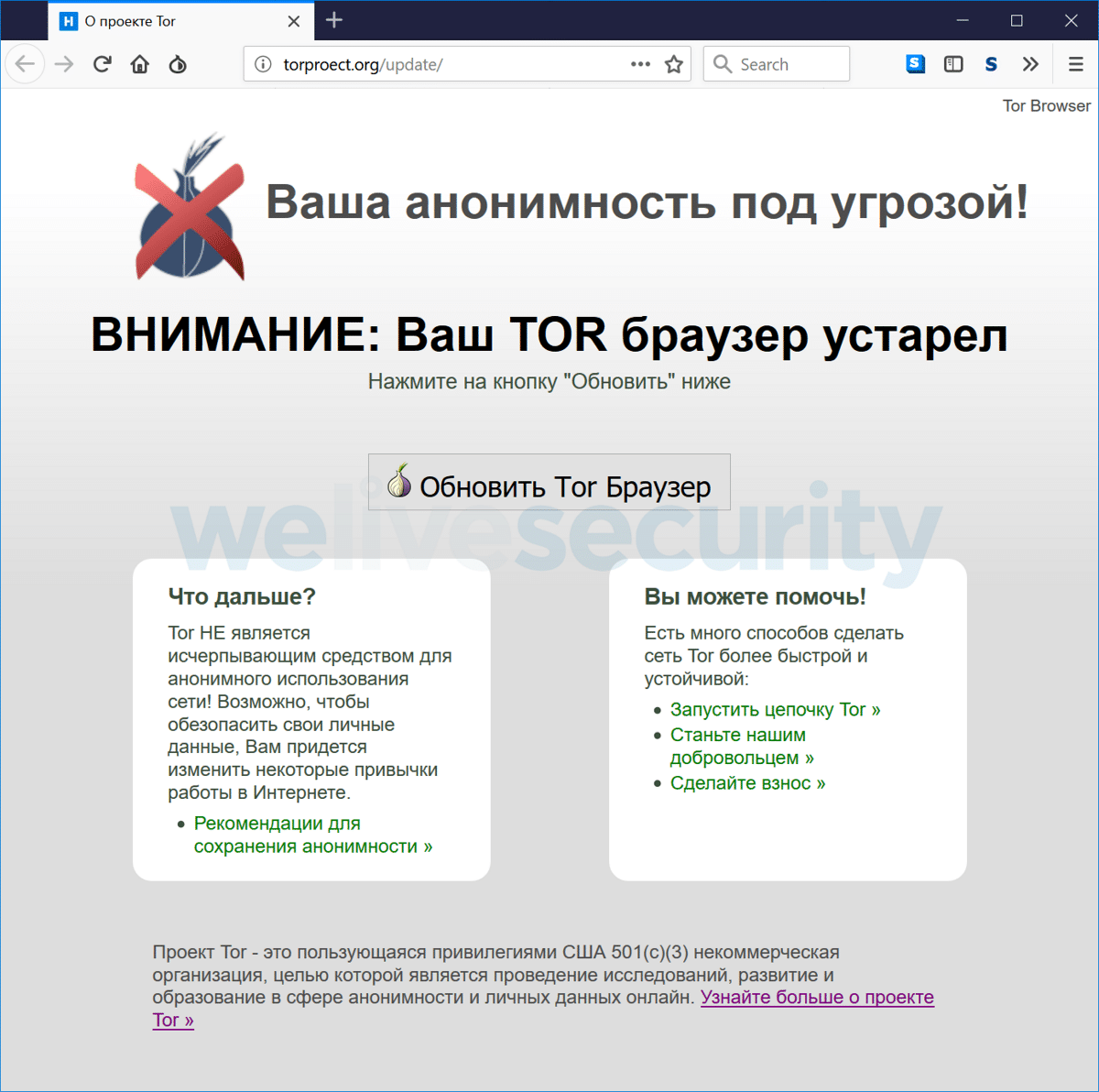

El objetivo de esta versión modificada de Tor era reemplazar las billeteras Bitcoin y QIWI. Para engañar a los usuarios, los creadores de la compilacion registraron los dominios tor-browser.org y torproect.org (difiere del sitio oficial torproJect.org en ausencia de la letra «J», que muchos usuarios de habla rusa pasan desapercibidos).

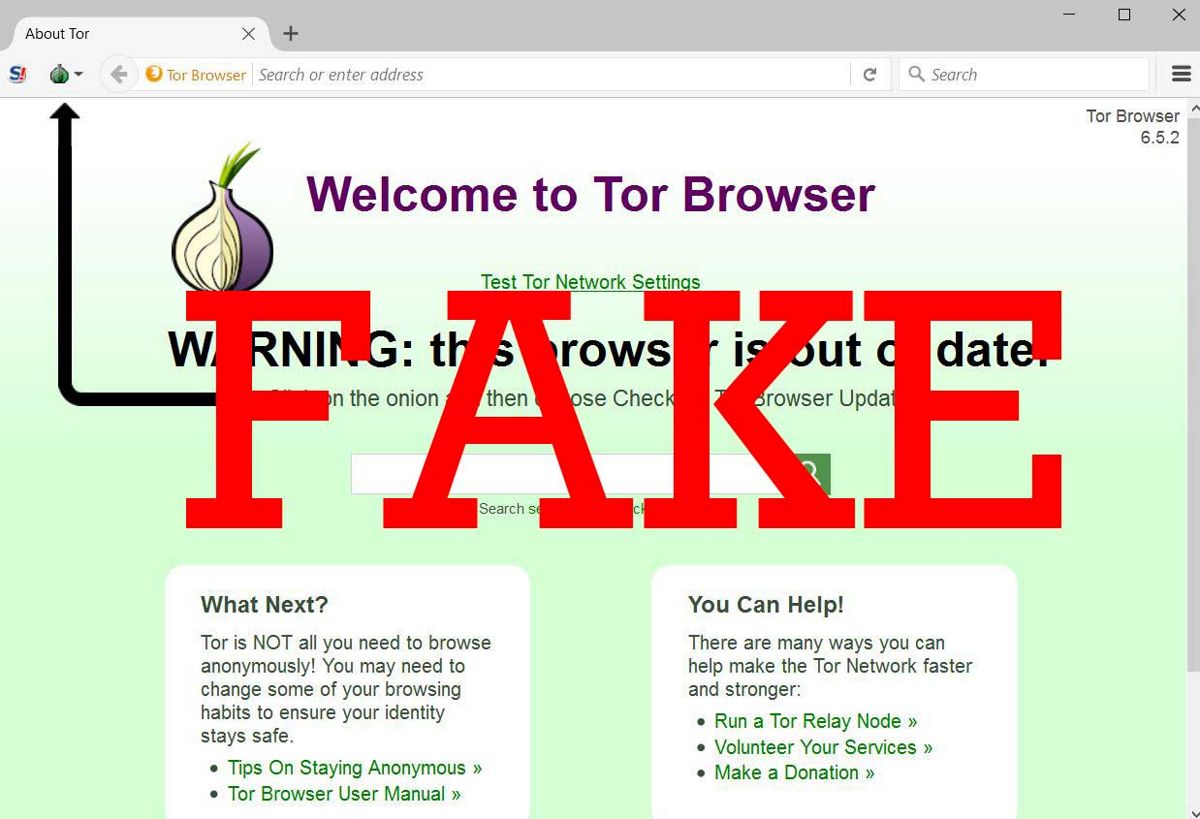

El diseño de los sitios fue estilizado como el sitio oficial de Tor. El primer sitio mostró una página de advertencia sobre el uso de una versión desactualizada del navegador Tor y una propuesta para instalar una actualización (en donde el enlace proporcionado ofrece la compilacion con el software troyano) y en el segundo el contenido repitió la página para descargar el navegador Tor.

Es importante mencionar que la versión maliciosa de Tor se configuró solo para Windows.

Desde 2017, el navegador malicioso de Tor se ha promocionado en varios foros en ruso, en discusiones relacionadas con darknet, criptomonedas, evitando los bloqueos de Roskomnadzor y problemas de privacidad.

Para distribuir el navegador en pastebin.com, también se han creado muchas páginas que están optimizadas para mostrarse en la parte superior de los motores de búsqueda sobre temas relacionados con diversas operaciones ilegales, censura, nombres de políticos famosos, etc.

Las páginas que anuncian una versión falsa del navegador en pastebin.com se han visto más de 500 mil veces.

El conjunto ficticio se basó en la base de código Tor Browser 7.5 y además de las funciones maliciosas incorporadas, los ajustes menores de agente de usuario, la desactivación de la verificación de firma digital para complementos y el bloqueo del sistema de instalación de actualizaciones, era idéntico al navegador oficial de Tor.

La inserción maliciosa consistía en adjuntar un controlador de contenido al complemento HTTPS Everywhere regular (se agregó un script script.js adicional a manifest.json). Los cambios restantes se realizaron a nivel de ajustes de configuración y todas las partes binarias se mantuvieron en el navegador oficial de Tor.

El script integrado en HTTPS Everywhere, cuando se abrió cada página, se dirigió al servidor de administración, que devolvió el código JavaScript que debería ejecutarse en el contexto de la página actual.

El servidor de gestión funcionaba como un servicio oculto de Tor. A través de la ejecución del código JavaScript, los atacantes pueden organizar la intercepción de los contenidos de los formularios web, la sustitución u ocultación de elementos arbitrarios en las páginas, la visualización de mensajes ficticios, etc.

Sin embargo, al analizar el código malicioso, solo se registró el código para sustituir los detalles de QIWI y las billeteras de Bitcoin en las páginas de aceptación de pagos en darknet. En el curso de la actividad maliciosa, se acumularon 4.8 Bitcoins en las billeteras para reemplazarlos, lo que corresponde a aproximadamente 40 mil dólares.