Shadowsocks Outline unterstützt nur AEAD-Verschlüsselungssammlungen

Vor kurzem der Start von die neue Version des Proxy-Servers Gliederungs-SS-Server 1.4, dass verwendet das Shadowsocks-Protokoll um die Art des Datenverkehrs zu verbergen, Firewalls zu umgehen und Paketinspektionssysteme zu täuschen.

Der Server wird vom Outline-Projekt entwickelt, die auch eine Client-Anwendungsbindungs- und Steuerschnittstelle bereitstellt ermöglicht dem Benutzer die schnelle Bereitstellung mandantenfähiger Shadowsocks-Server basierend auf ss-schema server in öffentlichen Cloud-Umgebungen oder auf Ihrem eigenen Computer.

Darüber hinaus ist es möglich, sie über eine Webschnittstelle zu verwalten und den Benutzerzugriff per Passwort zu organisieren. Jigsaw ist für die Codeentwicklung und -wartung verantwortlich, eine Abteilung innerhalb von Google, die geschaffen wurde, um Tools zur Umgehung der Zensur zu entwickeln und den freien Informationsaustausch zu ermöglichen.

Über den Outline-ss-Server

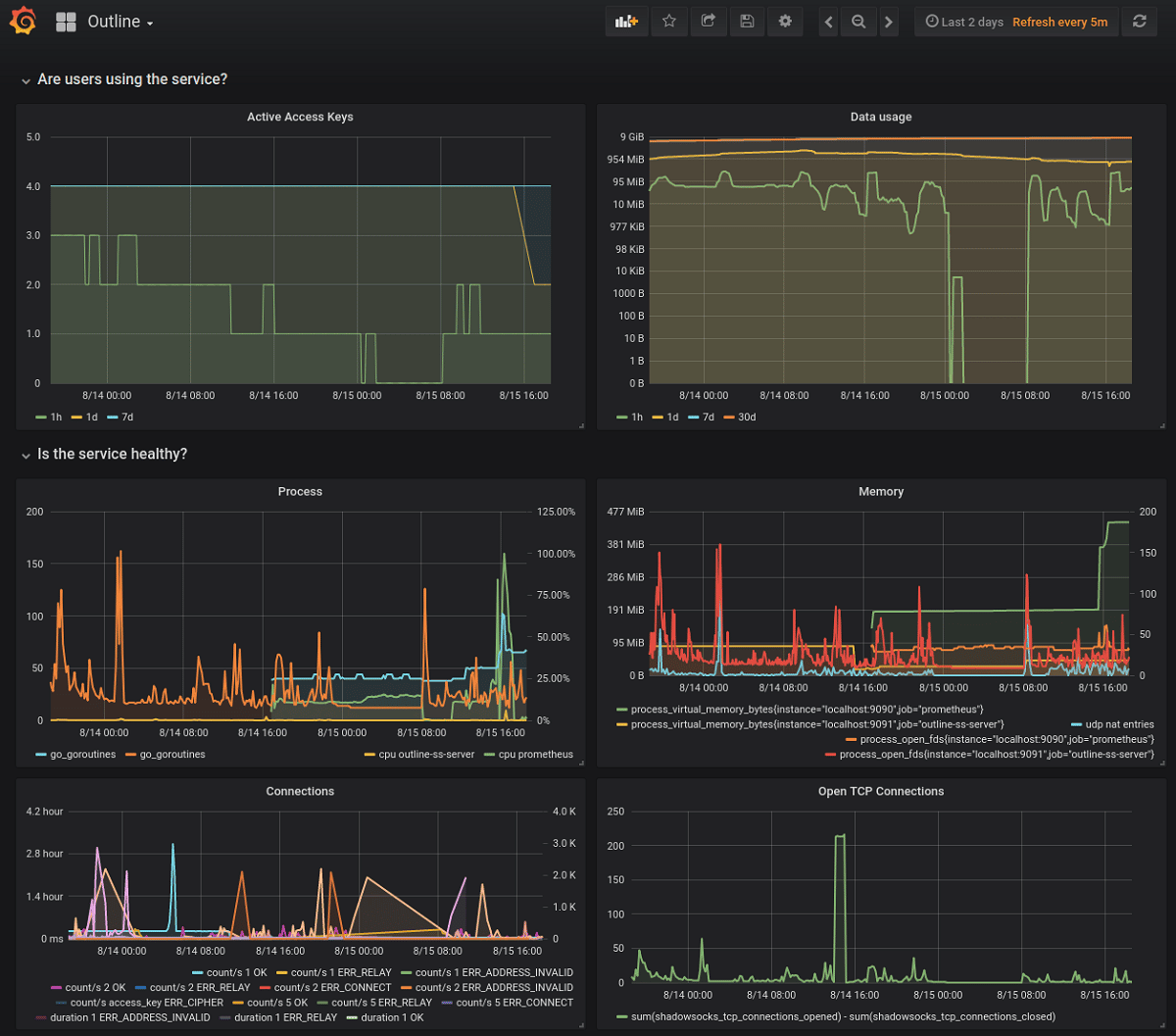

Die Unterschiede zwischen outline-ss-server und go-shadowsocks2 beruhen auf der Unterstützung für die Verbindung mehrerer Benutzer. über einen einzigen Netzwerkport, die Möglichkeit, mehrere Netzwerkports zu öffnen, um Verbindungen zu empfangen, Unterstützung für Hot-Neustarts und Konfigurationsaktualisierungen ohne Unterbrechung der Verbindungen, integrierte Überwachungs- und Verkehrsmesstools basierend auf der prometheus .io-Plattform .

Es ist erwähnenswert, dass sich die Hauptaktivität des Shadowsocks-Projekts in letzter Zeit auf die Entwicklung eines neuen Servers in der Sprache Rust konzentriert hat und die Go-Implementierung seit mehr als einem Jahr nicht aktualisiert wurde und in der Funktionalität merklich zurückbleibt.

Der ss-Schema-Server bietet außerdem Schutz vor Polling-Anforderungen und Replay-Angriffen des Verkehrs. Ein Angriff über Verifizierungsanfragen zielt darauf ab, das Vorhandensein eines Proxys festzustellen, beispielsweise kann ein Angreifer Datensätze unterschiedlicher Größe an den Zielserver von Shadowsocks senden und analysieren, wie viele Daten der Server lesen wird, bevor er einen Fehler feststellt und die Verbindung schließt. . Ein Replay-Angriff basiert darauf, eine Sitzung zwischen einem Client und einem Server zu kapern und dann zu versuchen, die kaperten Daten erneut zu senden, um das Vorhandensein eines Proxys festzustellen.

Zum Schutz vor Angriffen über Verifizierungsanfragen, den outline-ss-server-Server, Wenn schlechte Daten ankommen, wird die Verbindung nicht beendet und kein Fehler angezeigt. Stattdessen empfängt es weiterhin Informationen und fungiert als eine Art schwarzes Loch. Zum Schutz vor Replay werden die vom Client erhaltenen Daten werden ebenfalls anhand von Prüfsummen auf Wiederholungen geprüft für die letzten tausend Handshake-Sequenzen gespeichert (max. 40, Größe wird beim Serverstart festgelegt und verbraucht 20 Byte Speicher pro Sequenz). Um wiederholte Antworten vom Server zu blockieren, verwenden alle Server-Handshake-Sequenzen HMAC-Authentifizierungscodes mit 32-Bit-Labels.

In Bezug auf das Ausmaß des Verbergens des Datenverkehrs ist das Shadowsocks-Protokoll in der ss-Schema-Serverimplementierung dem Pluggable-Transport von Obfs4 im anonymen Tor-Netzwerk nahe. Das Protokoll wurde erstellt, um Chinas Verkehrszensursystem (die „Great Firewall of China“) zu umgehen, und ermöglicht es Ihnen, den über einen anderen Server weitergeleiteten Datenverkehr ziemlich effektiv zu verbergen (der Datenverkehr ist aufgrund der Verbindung eines zufälligen Seeds und der Simulation eines kontinuierlichen fließen).

Als Protokoll für Proxy-Anfragen wird SOCKS5 verwendet: Auf dem lokalen System wird ein SOCKS5-kompatibler Proxy gestartet, der den Datenverkehr zu einem Remote-Server leitet, von dem Anforderungen ausgeführt werden. Der Datenverkehr zwischen dem Client und dem Server wird in einem verschlüsselten Tunnel platziert, wodurch die Tatsache verborgen wird, dass die Erstellung die Hauptaufgabe von Shadowsocks ist. TCP- und UDP-Tunneling werden unterstützt, ebenso wie die Erstellung beliebiger Tunnel, die nicht auf SOCKS5 beschränkt sind, indem Plugins verwendet werden, die austauschbaren Transporten in Tor ähneln.

zu die sich für das Projekt interessieren, sollten Sie wissen, dass Outline-ss-server in Go geschrieben und unter der Apache 2.0-Lizenz veröffentlicht wurde. Als Basis dient der Proxy-Server-Code go-shadowsocks2, der von der Shadowsocks-Entwickler-Community erstellt wurde.