Shadowsocks Outline understøtter kun AEAD cipher suites

nylig lanceringen af den nye version af proxyserveren outline-ss-server 1.4, at bruger Shadowsocks-protokollen at skjule arten af trafikken, omgå firewalls og narrepakkeinspektionssystemer.

Serveren udvikles af Outline-projektet, som også giver en klientapplikationsbinding og kontrolgrænseflade, der giver brugeren mulighed for hurtigt at implementere Shadowsocks-servere med flere lejere baseret på ss-schema server i offentlige cloud-miljøer eller på din egen computer.

Ud over dette er det muligt at administrere dem via en webgrænseflade og organisere brugeradgang med adgangskode. Jigsaw er ansvarlig for kodeudvikling og vedligeholdelse, en afdeling inden for Google, der er oprettet for at udvikle værktøjer til at omgå censur og muliggøre fri udveksling af information.

Om Outline-ss-server

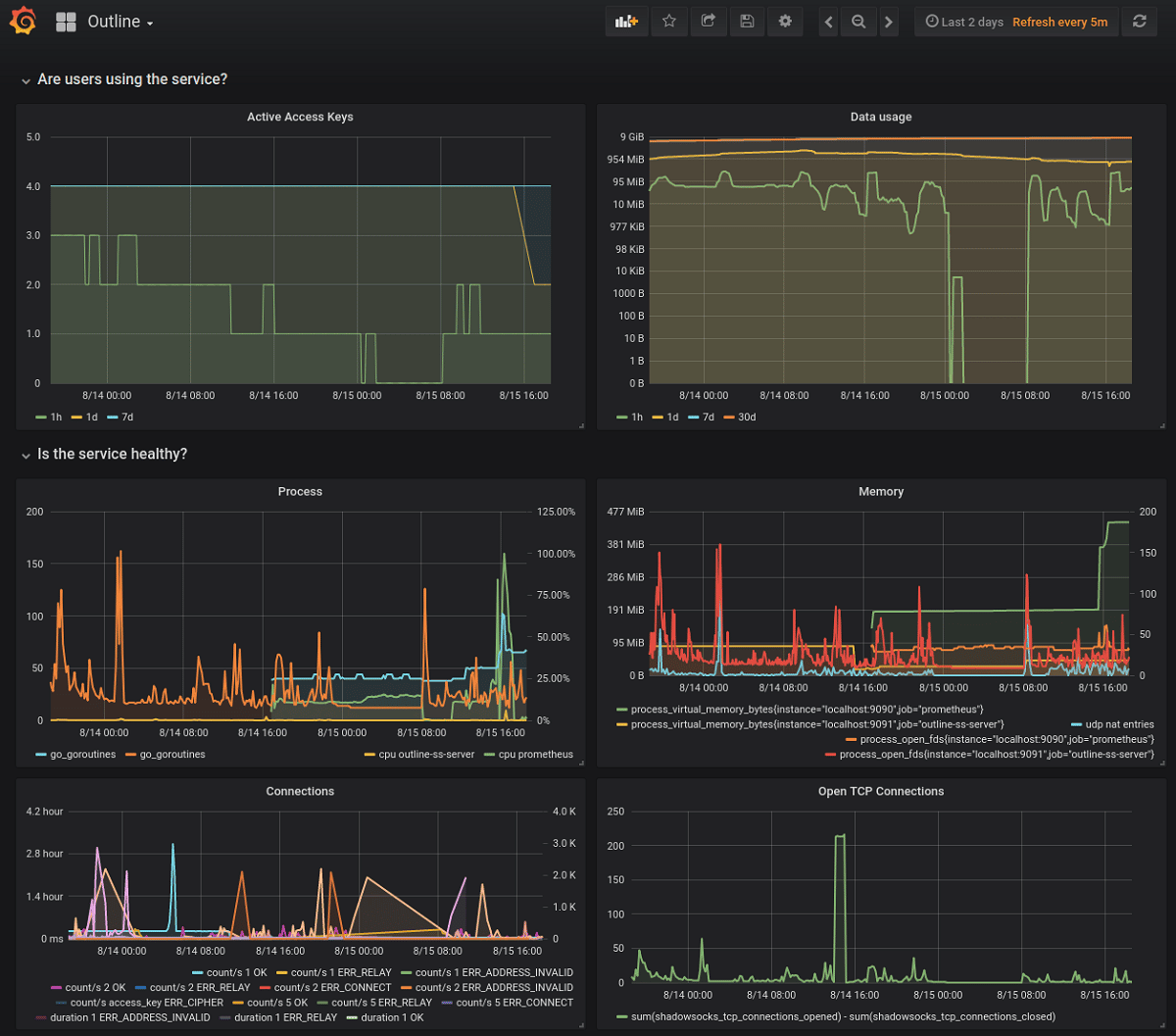

Forskellene mellem outline-ss-server og go-shadowsocks2 kommer ned til støtte til at forbinde flere brugere. gennem en enkelt netværksport, muligheden for at åbne flere netværksporte for at modtage forbindelser, understøttelse af hot genstart og konfigurationsopdateringer uden at afbryde forbindelser, indbyggede overvågnings- og trafikmålingsværktøjer baseret på prometheus .io platformen.

Det er værd at nævne, at for nylig har hovedaktiviteten i Shadowsocks-projektet været fokuseret på udviklingen af en ny server i Rust-sproget, og Go-implementeringen er ikke blevet opdateret i mere end et år og er mærkbart bagud i funktionalitet.

ss-schema-serveren tilføjer også beskyttelse mod polling-anmodninger og genafspilningsangreb af trafikken. Et angreb via verifikationsanmodninger har til formål at bestemme tilstedeværelsen af en proxy, for eksempel kan en angriber sende datasæt af forskellige størrelser til målet Shadowsocks-serveren og analysere, hvor meget data serveren vil læse, før den fastslår en fejl og lukker forbindelsen. . Et replay-angreb er baseret på kapring af en session mellem en klient og en server og derefter forsøg på at sende de kaprede data igen for at fastslå tilstedeværelsen af en proxy.

For at beskytte mod angreb via bekræftelsesanmodninger, outline-ss-serveren, når der kommer dårlige data, afslutter det ikke forbindelsen og viser ikke en fejl, i stedet fortsætter den med at modtage information og fungerer som en slags sort hul. For at beskytte mod genafspilning, data modtaget fra klienten kontrolleres også for gentagelser ved hjælp af kontrolsummer gemt for de sidste tusinde håndtryksekvenser (maks. 40 tusind, størrelse indstilles ved serverstart og bruger 20 bytes hukommelse pr. sekvens). For at blokere gentagne svar fra serveren bruger alle server-handshake-sekvenser HMAC-godkendelseskoder med 32-bit etiketter.

Med hensyn til niveauet af trafikskjul er Shadowsocks-protokollen i ss-skema-serverimplementeringen tæt på den Obfs4 pluggbare transport i det anonyme Tor-netværk. Protokollen blev oprettet for at omgå Kinas trafikcensursystem ("Kinas store firewall") og giver dig mulighed for at skjule trafik videresendt gennem en anden server ganske effektivt (trafik er problematisk at identificere på grund af tilslutning af et tilfældigt frø og simulering af en kontinuerlig flyde).

SOCKS5 bruges som protokol for proxy-anmodninger: En SOCKS5-kompatibel proxy startes på det lokale system, som kanaliserer trafik til en fjernserver, hvorfra anmodninger udføres. Trafikken mellem klienten og serveren placeres i en krypteret tunnel, hvilket skjuler det faktum, at oprettelsen er Shadowsocks hovedopgave. TCP- og UDP-tunneling understøttes, ligesom oprettelsen af vilkårlige tunneler, ikke begrænset til SOCKS5, ved at bruge plugins, der ligner pluggbare transporter i Tor.

til interesserede i projektet, skal du vide, at Outline-ss-server er skrevet i Go og udgivet under Apache 2.0-licensen. Go-shadowsocks2 proxyserverkoden, skabt af Shadowsocks udviklerfællesskabet, bruges som grundlag.