Outline de Shadowsocks només és compatible amb conjunts de xifrat AEAD

fa poc es va donar a conèixer el llançament de la nova versió del servidor intermediari outline-ss-server 1.4, que utilitza el protocol Shadowsocks per amagar la naturalesa del trànsit, eludir els tallafocs i enganyar els sistemes dinspecció de paquets.

El servidor està sent desenvolupat pel projecte Outline, que a més proporciona un enllaç d'aplicacions client i una interfície de control que permet a l'usuari poder implementar ràpidament servidors Shadowsocks multiusuari basats al servidor d'esquema-ss en entorns de núvol públic o en el seu propi equip.

A més, és possible administrar-los mitjançant una interfície web i organitzar l'accés dels usuaris per claus. Jigsaw és responsable del desenvolupament i manteniment del codi., una divisió dins de Google creada per desenvolupar eines per eludir la censura i permetre el lliure intercanvi dinformació.

Sobre Outline-ss-server

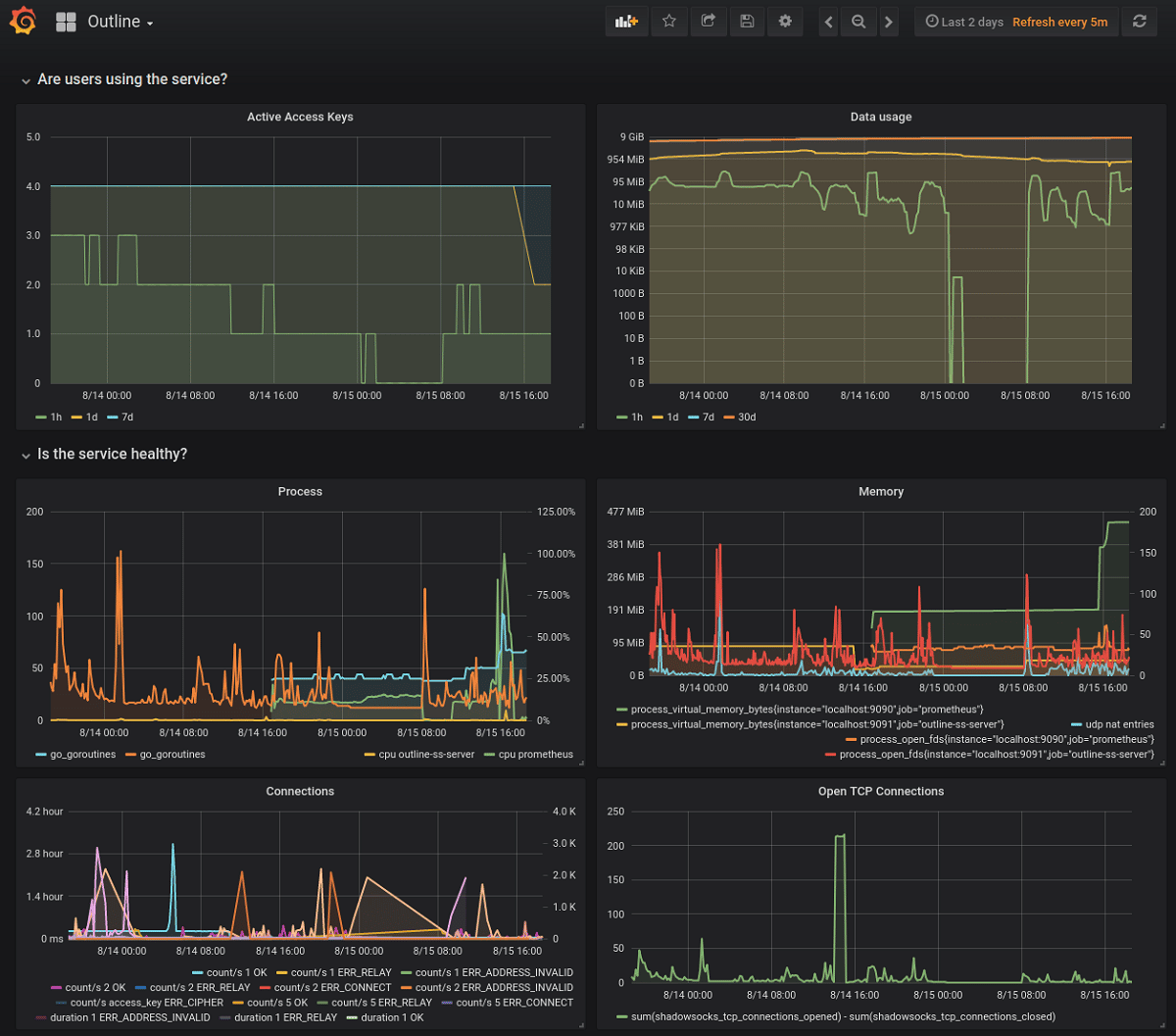

Les diferències entre outline-ss-server i go-shadowsocks2 es redueixen al suport per connectar múltiples usuaris a través d'un sol port de xarxa, la capacitat d'obrir múltiples ports de xarxa per rebre connexions, suport de reinici en calent i actualitzacions de configuració sense interrompre les connexions, monitorització incorporada i eines de mesura de trànsit basades en la plataforma prometheus .io .

Cal fer esment que recentment, l'activitat principal del projecte Shadowsocks s'ha centrat en el desenvolupament d'un nou servidor en el llenguatge Rust, i la implementació de Go no s'ha actualitzat durant més d'un any i està notablement endarrerida en funcionalitat.

El servidor d'esquema-ss també afegeix protecció contra sol·licituds de sondeig i atacs de reproducció de trànsit. Un atac a través de sol·licituds de verificació té com a objectiu determinar la presència d'un servidor intermediari, per exemple, un atacant pot enviar conjunts de dades de diferents mides al servidor Shadowsocks de destinació i analitzar quantes dades llegirà el servidor abans de determinar un error i tancar la connexió. . Un atac de repetició es basa en segrestar una sessió entre un client i un servidor i després intentar reenviar les dades segrestades per determinar la presència d'un servidor intermediari.

Per protegir-se contra atacs a través de sol·licituds de verificació, el servidor d'outline-ss-server, quan arriben dades incorrectes, no acaba la connexió i no mostra un error, sinó que continua rebent informació, actuant com una mena de forat negre. Per protegir-se contra la reproducció, les dades rebudes del client també es verifiquen a la recerca de repeticions mitjançant sumes de verificació emmagatzemades per als últims milers de seqüències de protocol denllaç (màxim 40 mil, la mida sestableix en iniciar el servidor i consumeix 20 bytes de memòria per seqüència). Per bloquejar respostes repetides del servidor, totes les seqüències de protocol d'enllaç del servidor utilitzen codis d'autenticació HMAC amb etiquetes de 32 bits.

En termes del nivell d'ocultació del trànsit, el protocol Shadowsocks a la implementació del servidor d'esquema-ss és a prop del transport connectable Obfs4 a la xarxa Tor anònima. El protocol va ser creat per eludir el sistema de censura de trànsit de la Xina (el Gran Tallafocs de la Xina) i li permet ocultar amb força eficàcia el trànsit reenviat a través d'un altre servidor (el trànsit és problemàtic d'identificar a causa de la connexió de llavor aleatòria i la simulació d'un flux continu).

SOCKS5 s'utilitza com a protocol per a les sol·licituds de proxy: s'inicia un servidor intermediari compatible amb SOCKS5 al sistema local, que canalitza el trànsit a un servidor remot des del qual s'executen les sol·licituds. El trànsit entre el client i el servidor es col·loca en un túnel xifrat, ocultant el fet que la creació és la tasca principal de Shadowsocks. S´admet l´organització de túnels TCP i UDP, així com la creació de túnels arbitraris, sense limitar-se a SOCKS5, mitjançant l´ús de complements que s´assemblen a transports connectables a Tor.

Per a la els interessats en el projecte, han de saber que Outline-ss-server està escrit a Go i es distribueix sota la llicència Apache 2.0. S'utilitza com a base el codi del servidor intermediari go-shadowsocks2, creat per la comunitat de desenvolupadors de Shadowsocks.