zoom és una solució de vídeo conferència que es va fer molt popular a partir de l'distanciament social imposat per la pandèmia de l'COVID-19. Atès que la seva versió gratuïta permet superar les limitacions de videotrucades grupals de WhatsApp, es va fer molt popular entre els usuaris domèstics.

Els qüestionaments a Zoom

Aquesta sobtada popularitat va fer que els experts en seguretat informàtica (I algun que altre ciberdelinqüent) posessin interès en les seves característiques de privacitat i seguretat.

L'oficina de la fiscal general de Nova York, Letitia James, va enviar a l'empresa un requeriment perquè informe quines noves mesures de seguretat s'han posat en marxa la companyia per gestionar l'augment de trànsit a la xarxa i per detectar els delinqüents informàtics.

Per a la fiscalia, la signatura responsable de l'servei va ser lenta en abordar les fallades de seguretat com les vulnerabilitats «Que podrien permetre a tercers malintencionats, entre altres coses, obtenir accés subreptici a les càmeres web dels consumidors».

Tot va començar amb els augments d'atacs ara coneguts com "Zoombombing."

Aquesta parauleta es refereix a la explotació de la funció de compartir la pantalla de l'Zoom per segrestar reunions i interrompre sessions educatives o publicar missatges de supremacia blanca en un seminari web sobre antisemitisme,

Els fiscals manifesten la seva preocupació que:

les actuals pràctiques de seguretat de Zoom no siguin suficients per adaptar-se a l'recent i sobtat augment tant de l'volum com de la sensibilitat de les dades que passen per la seva xarxa.

Encara que reconeixen que les vulnerabilitats detectades s'han corregit, li pregunten a Zoom si ha emprès un examen més ampli de les seves pràctiques de seguretat.

Compartint dades amb Facebook

Fa uns dies es va descobrir que el client Zoom per iOS enviava dades a Facebook. això passava encara que l'usuari no tingués compte en aquesta xarxa social.

Possiblement no sigui una cosa deliberat. Moltes aplicacions utilitzen els kits de desenvolupament de programari (SDK) de Facebook com a mitjà per implementar característiques en les seves aplicacions més fàcilment.

A l'descarregar i obrir l'aplicació, Zoom es connectava a la Graph API de Facebook. La Graph API és la principal forma en què els desenvolupadors obtenen dades dins o fora de Facebook.

L'aplicació Zoom notificava a Facebook quan l'usuari obria l'aplicació, detalls de el dispositiu de l'usuari com el model, la zona horària i la ciutat des de la qual s'està connectant, quina companyia telefònica està utilitzant i un identificador d'anunciant únic creat pel dispositiu de l'usuari que les companyies poden utilitzar per dirigir-se a un usuari amb anuncis.

Divendres passat, es va actualitzar l'aplicació. En la nova versió es va reemplaçar l'ús de l'SDK per una autenticació a Facebook usant el navegador.

Altres problemes de privacitat

Zoom també té altres problemes potencials de privacitat. Els amfitrions de les trucades de Zoom poden veure si els participants tenen la finestra de Zoom oberta o no, el que vol dir que poden monitoritzar si és probable que la gent estigui prestant atenció. Els administradors també poden veure l'adreça IP, les dades de localització i la informació de el dispositiu. Si un usuari grava qualsevol trucada a través de Zoom, Els administradors poden accedir als continguts d'aquesta trucada gravada, inclosos els arxius de vídeo, àudio, transcripció i xat, així com a l'accés als privilegis de compartir, analitzar i gestionar el núvol. Els administradors també tenen la possibilitat d'unir-se a qualsevol trucada en qualsevol moment a instàncies de la seva organització de Zoom, sense consentiment o avís previ per als assistents a la crida.

Si fas servir una Mac i tens instal·lat Zoom, hauries de tenir cura en el que fas davant de la càmera. Jonathan Leitschuh, un analista de seguretat, publicar dos links des dels quals es pot des d'un lloc web encendre la càmera web dels usuaris de Mac sense el seu consentiment i coneixement.

Però, les coses no estan millor per als usuaris de Windows. Segons l'expert en seguretat cibernètica @ _g0dmode, Zoom per a Windows és vulnerable a una vulnerabilitat clàssica de «injecció de ruta UNC» que podria permetre als atacants remots robar les credencials d'inici de sessió de Windows de les víctimes i fins i tot executar comandaments arbitraris en els seus sistemes.

Aquests atacs són possibles perquè Zoom per a Windows suporta rutes UNC remotes que converteixen les URIs potencialment insegures en hipervincles quan es reben a través de missatges de xat a un destinatari en un xat personal o de grup.

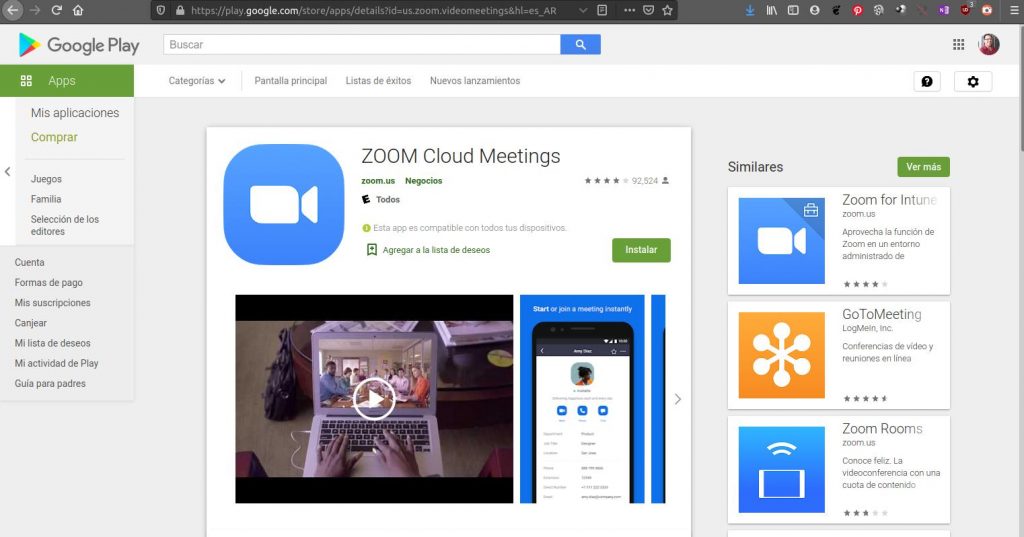

El greu de tot això és que parlem d'un servei que porta 9 anys al mercat i d'una aplicació que és de les més descarregades en les dues botigues d'aplicacions.

Fa uns dies, en Linux Adictos repassem algunes solucions de vídeo conferència de codi obert que pots utilitzar.