L'FBI i la NSA van publicar ahir un avís de seguretat en conjunt que conté detalls de un nou de malware que afecta Linux i que segons les dues agències, va ser desenvolupat i desplegat en atacs reals per hackers militars russos.

Les dues agències afirmen que els hackers russos van utilitzar el malware, anomenat Drovorub, per instal·lar backdoors dins les xarxes piratejades.

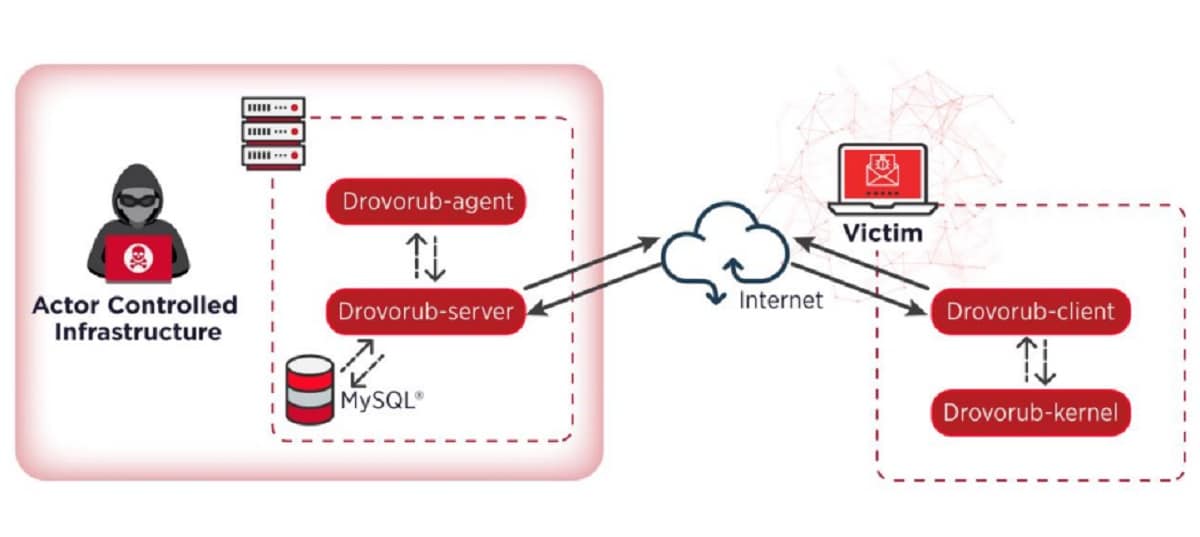

sobre Drovorub

El malware té diferents mòduls que garanteixen el sigil, la persistència i l'accés complet a la màquina compromesa amb els privilegis més alts.

En l'informe tècnic publicat per la NSA i l'FBI, es donen a conèixer els detalls sobre les capacitats i propostes de Drovorub per a solucions de detecció i prevenció.

Segons l'informe, el rootkit és molt eficaç per a amagar-se en una màquina infectada i sobreviu als reinicis llevat que:

«L'Arrencada segur de la interfície de firmware extensible unificada (UEFI) estigui habilitat en la manera» complet »o» complet ».

L'informe descriu els detalls tècnics de cada part de Drovorub, que es comuniquen entre si a través de JSON sobre WebSockets i encripten el trànsit cap i des del mòdul de servidor utilitzant l'algoritme RSA.

NSA i l'FBI van atribuir el malware a la principal Direcció d'Intel·ligència de l'Estat Major Rus, 85a.Main Special Services Center (GTsSS), Military Unit 26165.

L'activitat cibernètica d'aquesta organització està vinculada a les campanyes de l'col·lectiu de hackeig avançat conegut com Fancy Bear (APT28, Strontium, Group 74, PawnStorm, Sednit, Sofacy, Iron Twilight).

Aquesta assignació es basa en la infraestructura de comandament i control operatiu que les empreses s'han associat públicament amb el GTsSS per defensar-se dels ciberatacs. Una pista és una adreça IP que Microsoft va trobar en una campanya de Strontium que operava dispositius IOT a l'abril de 2019 i que també es va utilitzar per accedir a Drovorub C2 durant el mateix període.

Detecció i prevenció

La investigació de la NSA ha determinat que l'activitat de l'malware és visible mitjançant tècniques de detecció addicionals, Però aquestes no són massa efectives per al mòdul de el nucli Drovorub.

Els sistemes de detecció d'intrusions a la xarxa (NIDS) com Suricata, Snort, Zeek poden desbloquejar dinàmicament missatges de protocol websocket «ocults» (mitjançant scripts) i identificar missatges C2 entre els components de client i de l'agent i el servidor Drovorub.

Un proxy TLS aconseguiria el mateix resultat encara que el canal de comunicació fa servir TLS per al xifrat. No obstant això, un advertiment amb aquests mètodes és que l'intercanvi de trànsit pot passar desapercebut si s'usa TLS o si l'actor canvia a un format de missatge diferent.

Per al descobriment basat en host, la NSA i l'FBI ofereixen les següents solucions:

- Provar la presència de la lliçó de l'nucli Drovorub mitjançant un script inclòs en l'informe (a la pàgina 35)

- Productes de seguretat que poden detectar artefactes de malware i funcionalitat de rootkit, com el sistema d'auditoria de el nucli de Linux;

- Tècniques de resposta en viu, recerca de noms de fitxer específics, rutes, hash i amb les regles de Yara (proporcionades en l'informe de regles de Snort)

- Escaneig de memòria, la forma més eficient de trobar el rootkit;

- Escaneig d'imatges de disc, els artefactes de malware són persistents en el disc, però els rootkit els oculten dels arxius binaris i les trucades normals a el sistema.

Com a mètodes de prevenció, les dues agències recomanen instal·lar les últimes actualitzacions de Linux i utilitzar les últimes versions de programari disponibles.

A més, els administradors de sistema s'han d'assegurar que les màquines estiguin executant a el menys el nucli de Linux 3.7, Que ofereix l'aplicació de la signatura de l'nucli. Configura sistemes per carregar només mòduls que tenen una signatura digital vàlida augmenta el nivell de dificultat per bloquejar mòduls de l'nucli maliciosos.

Una altra recomanació és habilitar el mecanisme de verificació UEFI Secure Boot (Aplicació completa) que només permet carregar mòduls legítims de l'nucli. No obstant això, això no protegeix contra la vulnerabilitat BootHole recentment revelada.

font: https://www.zdnet.com